Cientos de clientes satisfechos | +30 historias de éxito

Aceptamos pagos con tarjeta de crédito

Software · Observabilidad · Ciberseguridad · Cumplimiento

Somos tu socio tecnológico nearshore especializado en desarrollo de software, ciberseguridad, observabilidad y Cumplimiento.

Cloud de la manera correcta, con las mejores prácticas.

Desarrollo de Software

Desarrollo a medida con React y Django. Soluciones seguras, escalables y modernas alineadas a las necesidades de tu negocio.

Servicios de Ciberseguridad

Desde protección de endpoints con Malwarebytes hasta respuesta a incidentes e integración con SIEM, protegemos tu organización de forma proactiva.

Observabilidad

Monitoreo, logging y alertas para sistemas críticos. Integraciones con Datadog, AWS CloudWatch y más.

Cumplimiento

Expertos en cumplimiento bajo demanda. Incorpora profesionales en compliance y gestión de riesgos sin incrementar tu estructura permanente.

Ciberseguridad

Seguridad autónoma, sin complejidad

Nuestros servicios de ciberseguridad están diseñados para prevenir, detectar y responder a amenazas modernas. Con Malwarebytes EDR, playbooks de respuesta a incidentes, integración con SIEM y simulaciones de phishing, protegemos cada endpoint y brindamos visibilidad de tu superficie de ataque.

Software

Creado con React + Django, escalado para crecer

Nos especializamos en aplicaciones web full-stack usando React y Django. Nuestro equipo entrega código limpio y mantenible alineado con las mejores prácticas DevOps. Ya sean herramientas internas o plataformas de cara al cliente, construimos para rendimiento y seguridad desde el día uno.

Observabilidad

Haz que tus sistemas te hablen

Con integraciones como Datadog, te ayudamos a visualizar tu infraestructura, detectar anomalías y reducir el tiempo de inactividad. Desplegamos estrategias de logging, monitoreo y trazabilidad adaptadas a tu stack — todo vinculado a alertas accionables.

Cumplimiento

Talento en Cumplimiento que fortalece tu equipo

Proveemos profesionales en cumplimiento altamente calificados para integrarse a tu equipo según tus necesidades. Desde especialistas en regulaciones hasta gestores de riesgos, nuestro servicio de staffing te permite escalar con agilidad sin comprometer la calidad.

Nuestras certificaciones, herramientas y socios

Paquetes a la medida

Elige el nivel de servicio adecuado según el tamaño de tu equipo y tus necesidades. Desde startups hasta empresas, te tenemos cubierto.

Planes de Ciberseguridad

- Básico: EDR + políticas básicas.

- Intermedio: Añade respuesta a incidentes y seguridad Gmail.

- Avanzado: Tableros, simulación de phishing, SIEM.

Planes de Observabilidad

- Básico: Uptime + tablero simple.

- Intermedio: Tableros personalizados, logs, alertas.

- Avanzado: Alertas predictivas + cumplimiento.

Planes de Soporte AWS

- Básico: Respaldos, IAM, auditoría mensual.

- Intermedio: Multi-entorno, alertas, etiquetado.

- Avanzado: Revisión semanal, soporte 24/7.

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Feb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Feb

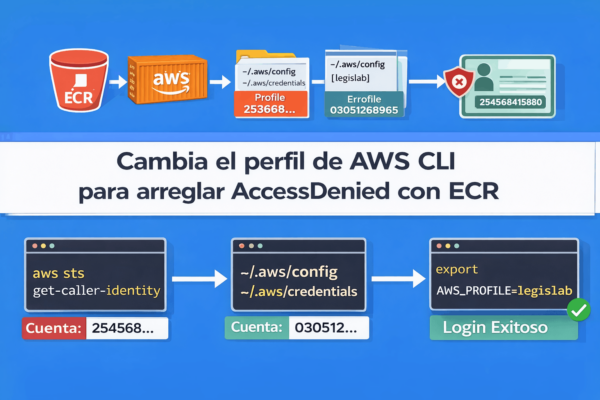

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR Si usas [...]

Feb

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Ene

Akira Ransomware Continues Exploiting SonicWall Vulnerability Using Legitimate Tools

Ransomware Akira continúa explotando vulnerabilidad de SonicWall usando herramientas legítimas Investigadores de ciberseguridad advierten que [...]

Sep

Microsoft detiene campaña de phishing con código generado por IA dirigida a organizaciones de EE. UU.

Microsoft Threat Intelligence interceptó recientemente una campaña de phishing sofisticada que aparentemente utilizaba código generado [...]

Sep

Cómo la IA está Transformando los Ciberataques según Ami Luttwak, CTO de Wiz

Ami Luttwak, tecnólogo jefe de Wiz, compartió recientemente con TechCrunch su visión sobre cómo la [...]

Sep

First Malicious MCP Server Exposed in Rogue Postmark-MCP Package

Descubren el primer servidor MCP malicioso en paquete falso de Postmark-MCP Investigadores de ciberseguridad han [...]

Sep

Amazon acuerda un acuerdo de $2,500 millones por prácticas de suscripción de Prime

Amazon llegó a un acuerdo de $2,500 millones con la Comisión Federal de Comercio (FTC, [...]

Sep

Vulnerabilidades en cámaras industriales Cognex representan riesgos sin parches disponibles

Varias cámaras industriales fabricadas por Cognex han sido identificadas con vulnerabilidades de seguridad serias, y [...]

Sep

Jaguar Land Rover inicia recuperación gradual tras ciberataque

Jaguar Land Rover (JLR) ha comenzado una reapertura escalonada de sus operaciones después de un [...]

Sep

Exposición Masiva de Registros de Transferencias Bancarias en India por Configuración Incorrecta en la Nube

Un reciente incidente de exposición de datos ha encendido las alarmas en el sector financiero [...]

Sep

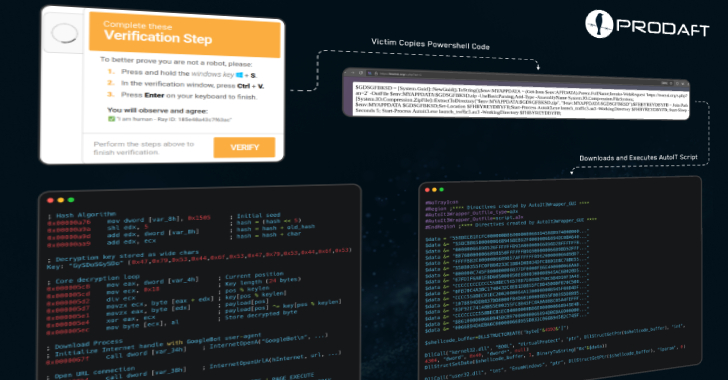

Nueva campaña de COLDRIVER utiliza ClickFix para distribuir los malware BAITSWITCH y SIMPLEFIX

El grupo de amenazas persistentes avanzadas (APT) vinculado a Rusia, conocido como COLDRIVER, ha sido [...]

Sep

Hackers extorsionan a padres tras filtración de datos en guarderías

Cuando parece que los ciberdelincuentes no pueden caer más bajo, siempre surge un caso que [...]

Sep

Grupo chino de ciberespionaje RedNovember ataca a organizaciones de defensa y gobierno a nivel mundial

La firma de ciberseguridad Recorded Future informó que un grupo chino de ciberespionaje, conocido como [...]

Sep

Servidor Malicioso de Agentes de IA Reportado Robando Correos Electrónicos

Investigadores de seguridad de Koi Security han descubierto una actualización maliciosa en un servidor ampliamente [...]

Sep

La app Neon paga a los usuarios por grabar llamadas y vende los datos a empresas de IA

Una nueva aplicación de redes sociales llamada Neon Mobile ha alcanzado la posición número 2 [...]

Sep

Salesforce corrige la vulnerabilidad crítica “ForcedLeak” que expuso datos de CRM a través de inyección de prompts en IA

Se ha revelado una vulnerabilidad crítica en Agentforce, la plataforma de Salesforce para construir agentes [...]

Sep

Nueva campaña de phishing basada en SVG: una receta para el desastre

Los ciberdelincuentes han encontrado nuevas formas de aprovechar archivos SVG en ataques de phishing y [...]

Sep

Hackers Acceden a Sistemas de Boyd Gaming

Boyd Gaming, una reconocida compañía de casinos y entretenimiento, ha reportado una brecha de seguridad [...]

Sep

Incautan Equipos para Hackear Torres Celulares Antes de la Asamblea General de la ONU

El Servicio Secreto de Estados Unidos desmanteló recientemente una red de dispositivos electrónicos capaces de [...]

Sep

Cómo una Contraseña Débil Derribó una Empresa de 158 Años

La mayoría de las empresas no sobreviven más allá de su quinto año: las estadísticas [...]

Sep

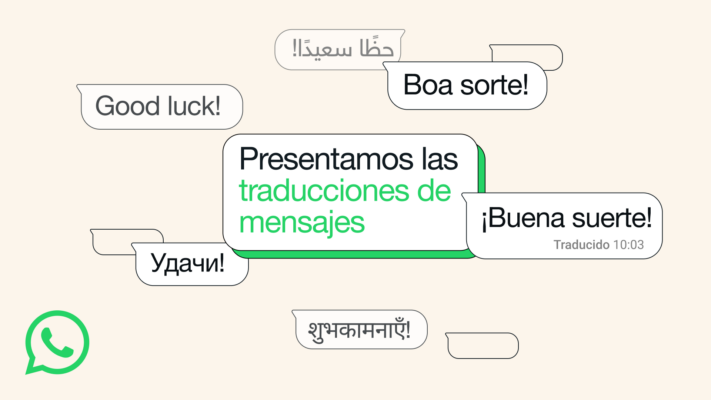

WhatsApp incorpora la traducción de mensajes dentro de la aplicación

Con más de 3.000 millones de usuarios en más de 180 países, WhatsApp continúa trabajando [...]

Sep

El uso de drones como lectores de matrículas plantea preocupaciones sobre la privacidad

Un reciente informe de la Electronic Frontier Foundation (EFF) advierte que cada vez más departamentos [...]

Sep

SolarWinds realiza su tercer intento de parchear vulnerabilidad crítica en Web Help Desk

SolarWinds ha anunciado un tercer hotfix para una vulnerabilidad de ejecución remota de código (RCE) [...]

Sep

Ataques de Deepfake Afectan a Casi Dos Tercios de las Organizaciones

Una encuesta reciente de Gartner revela que casi el 62% de las organizaciones han sido [...]

Sep

Aeropuertos europeos siguen enfrentando interrupciones tras ataque de ransomware

Un ataque de ransomware dirigido a Collins Aerospace, la empresa que provee los sistemas de [...]

Sep

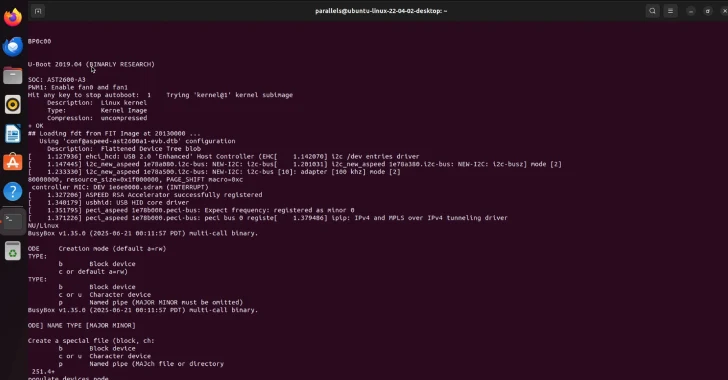

Dos nuevas vulnerabilidades en BMC de Supermicro permiten evadir la seguridad de Root of Trust

Investigadores de ciberseguridad han revelado dos vulnerabilidades en el firmware del Baseboard Management Controller (BMC) [...]

Sep

Estafadores se hacen pasar por el FBI para robar datos personales

Los ciberdelincuentes están explotando nuevamente la confianza en instituciones gubernamentales. En esta ocasión, han creado [...]

Sep

Cómo Asegurar los Agentes de IA y las Identidades No Humanas en tu Organización

Las empresas modernas ya no dependen únicamente de los usuarios humanos. Tras bambalinas, miles de [...]

Sep

Aumento de los mensajes de estafa de Indeed aprovecha la debilidad del mercado laboral

Los estafadores están apuntando nuevamente a quienes buscan empleo mediante mensajes de texto fraudulentos que [...]

Sep

Stellantis confirma robo de datos personales de clientes en brecha de seguridad

Stellantis, la multinacional automotriz detrás de marcas como Chrysler, Fiat, Jeep, Dodge y Ram, ha [...]

Sep

Hackers estatales rusos colaboran en ciberataques contra Ucrania

Un reciente informe de ESET revela que dos grupos de ciberamenazas vinculados al estado ruso, [...]

Sep

Aeropuertos Europeos Afectados por un Ataque de Ransomware a Collins Aerospace

Varios aeropuertos importantes en Europa enfrentaron fuertes interrupciones después de un ataque de ransomware que [...]

Sep

6 Amenazas Basadas en Navegadores que los Equipos de Seguridad Deben Atender Hoy

La frecuencia y sofisticación de los ataques que apuntan a los navegadores web ha aumentado [...]

Sep

Samsung Corrige Vulnerabilidad Crítica Zero-Day Explotada en Dispositivos Android

Samsung ha lanzado sus actualizaciones de seguridad de septiembre de 2025, abordando una vulnerabilidad crítica [...]

Sep

Campañas de Phishing Utilizan Herramientas RMM para Acceso Remoto Oculto

Investigadores en seguridad alertan sobre una serie de campañas de phishing que instalan software de [...]

Sep

Apple eleva la apuesta contra el spyware con una nueva función de seguridad en el iPhone

En medio del lanzamiento de sus nuevos productos, Apple presentó discretamente una mejora de seguridad [...]

Sep

Herramienta de Pentesting con IA “Villager” supera las 11,000 descargas en PyPI y genera preocupación por posibles abusos

Una nueva herramienta de pruebas de penetración impulsada por inteligencia artificial (IA), llamada Villager, ha [...]

Sep

Vulnerabilidad crítica en el software de fábrica DELMIA Apriso explotada en ataques

Las autoridades en ciberseguridad han alertado sobre una vulnerabilidad crítica que afecta a DELMIA Apriso, [...]

Sep

Francia informa que Apple advirtió a usuarios sobre nuevos ataques de spyware

Según el gobierno francés, Apple ha notificado a varias personas que sus dispositivos podrían haber [...]

Sep

Los atacantes adoptan nuevas técnicas LOTL para evadir la detección

Los ciberdelincuentes están recurriendo cada vez más a técnicas living-off-the-land (LOTL) y al uso de [...]

Sep

Nuevo ransomware HybridPetya elude Secure Boot de UEFI aprovechando CVE-2024-7344

Investigadores de ciberseguridad han identificado una nueva cepa de ransomware, denominada HybridPetya, que recuerda a [...]

Sep

De un simple “like” a la ruina financiera: una historia real de estafa

A menudo escuchamos sobre personas que caen en estafas, pierden dinero y enfrentan graves consecuencias. [...]

Sep

El ransomware Akira explota vulnerabilidad de hace un año en SonicWall

Investigadores en ciberseguridad han informado que el grupo de ransomware Akira está explotando activamente una [...]

Sep

Malware sin archivos utiliza herramientas legítimas para desplegar un RAT avanzado

Investigadores en ciberseguridad han detectado una campaña sofisticada de malware sin archivos que aprovecha herramientas [...]

Sep

Estudiantes del Reino Unido protagonizan la mayoría de las brechas de ciberseguridad en escuelas, alerta el ICO

La Oficina del Comisionado de Información del Reino Unido (ICO) ha identificado una tendencia preocupante: [...]

Sep

Google Pixel 10 incorpora soporte C2PA para verificar la autenticidad de contenido generado con IA

Google anunció que sus nuevos smartphones Pixel 10 integran de forma nativa el estándar de [...]

Sep

Mensajes falsos del BMV buscan robar datos e identidad

Los ciberdelincuentes están llevando a cabo una campaña de phishing disfrazada de mensajes del Bureau [...]

Sep

Microsoft lanza parches para 86 vulnerabilidades en septiembre de 2025

Microsoft ha publicado sus actualizaciones de Patch Tuesday de septiembre de 2025, corrigiendo un total [...]

Sep

Actor de Amenazas Revela Accidentalmente Operaciones Impulsadas por IA

En un incidente poco común, un actor de amenazas expuso involuntariamente sus métodos operativos y [...]

Sep

Plex recomienda cambiar contraseñas tras una brecha de datos

El servicio de streaming Plex ha solicitado a sus usuarios actualizar sus contraseñas después de [...]

Sep

RatOn: El nuevo malware para Android con capacidades de fraude bancario y ataques NFC

Un nuevo malware para Android llamado RatOn ha evolucionado rápidamente: pasó de ser una herramienta [...]

Sep

Hackers Éticos Descubren Vulnerabilidades Críticas en las Plataformas de RBI

Dos hackers éticos revelaron recientemente graves fallos de seguridad en las plataformas operadas por Restaurant [...]

Sep

Campaña Noisy Bear contra el sector energético de Kazajistán resulta ser un ejercicio interno de phishing

Una campaña cibernética recientemente reportada, supuestamente dirigida al sector energético de Kazajistán y atribuida a [...]

Sep

El Ransomware Potenciado por IA Ya Es una Realidad, PromptLock Sigue Siendo un Prototipo

El ransomware que utiliza inteligencia artificial ya no es solo un concepto, aunque PromptLock, el [...]

Sep

MostereRAT: Nuevo Malware para Windows con Tácticas de Evasión Avanzadas

Investigadores en ciberseguridad han detectado una campaña de phishing que distribuye una nueva variante de [...]

Sep

Salesloft Relaciona Robo de Datos de Drift con Compromiso de Cuenta de GitHub en Marzo

Salesloft ha confirmado que un ataque a su cuenta de GitHub en marzo permitió que [...]

Sep

GPUGate: un malware que aprovecha Google Ads y commits falsos de GitHub para atacar a empresas de TI

Investigadores en ciberseguridad han descubierto una sofisticada campaña de malvertising que utiliza anuncios en Google [...]

Sep

Bridgestone responde a un ciberincidente que afecta a instalaciones en Norteamérica

Bridgestone ha confirmado que está gestionando un ciberincidente que interrumpió parcialmente las operaciones en varias [...]

Sep

Por qué no deberías confiar aún en el nuevo chat cifrado de X

X, antes conocido como Twitter, comenzó a implementar su nueva función de mensajería cifrada, llamada [...]

Sep

CISA ordena aplicar de inmediato parches críticos en Sitecore ante explotación activa

La Agencia de Ciberseguridad y Seguridad de Infraestructura de EE. UU. (CISA) emitió una directiva [...]

Sep

Roblox implementa verificación de edad en funciones de comunicación para reforzar la seguridad infantil

Roblox, una de las plataformas más populares del mundo para crear, compartir y jugar en [...]

Sep

Cato Networks adquiere Aim Security para fortalecer su plataforma SASE con seguridad en IA

El líder en Secure Access Service Edge (SASE), Cato Networks, ha anunciado su primera adquisición [...]

Sep

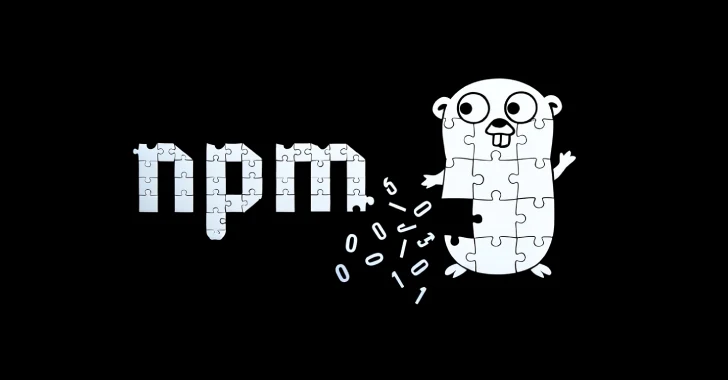

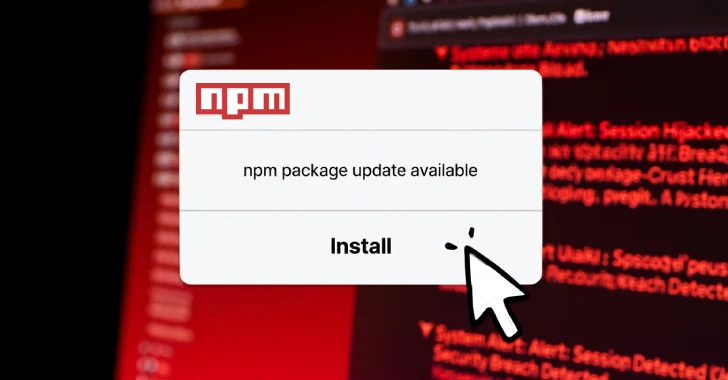

Paquetes maliciosos de npm explotan contratos inteligentes de Ethereum en ataque a la cadena de suministro

Una nueva campaña maliciosa ha sido descubierta, dirigida a desarrolladores a través de paquetes npm [...]

Sep

Hackers iraníes explotan más de 100 cuentas de correo de embajadas en campaña global de phishing

Un grupo de hackers vinculado a Irán ha sido relacionado con una campaña coordinada y [...]

Sep

Usuarios de PayPal en la mira de una sofisticada estafa de perfiles falsos

Un nuevo y convincente esquema de phishing está apuntando a los usuarios de PayPal bajo [...]

Sep

Cloudflare y Palo Alto Networks afectados por la brecha de Salesloft Drift

Cloudflare y Palo Alto Networks confirmaron que sus entornos de Salesforce fueron accedidos por actores [...]

Sep

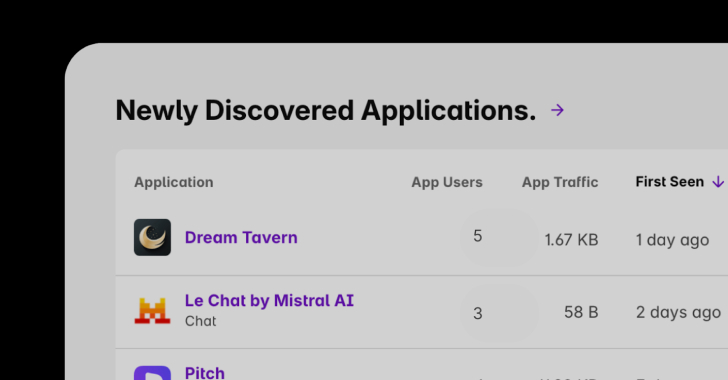

Descubrimiento de Shadow AI: La Nueva Frontera en la Gobernanza Empresarial

La Realidad de la Adopción de IAEstudios recientes muestran un contraste significativo entre los planes [...]

Sep

Cloudflare mitiga un ataque DDoS récord de 11.5 Tbps

Cloudflare anunció que logró mitigar con éxito el ataque de denegación de servicio distribuido (DDoS) [...]

Sep

Credenciales de Azure AD expuestas en un archivo de configuración público

Una reciente investigación en ciberseguridad reveló una vulnerabilidad crítica relacionada con Azure Active Directory (Azure [...]

Sep

Hidden Connections and Security Risks Found in Popular VPN Apps

Una investigación reciente reveló que más de 20 aplicaciones de VPN en la Google Play [...]

Sep

Lazarus Group Expands Arsenal With New Malware Strains PondRAT, ThemeForestRAT, and RemotePE

El grupo de cibercriminales Lazarus, vinculado a Corea del Norte, ha sido identificado como responsable [...]

Sep

Google confirma que cuentas de Workspace también fueron afectadas en la campaña de robo de datos de Salesforce–Salesloft Drift

Google confirmó que la reciente campaña de robo de datos, que se centró principalmente en [...]

Sep

ScarCruft utiliza malware RokRAT en la Operación HanKook Phantom dirigida a académicos surcoreanos

Investigadores en ciberseguridad han descubierto una nueva campaña de phishing realizada por el grupo de [...]

Sep

Vulnerabilidad de inyección SQL de alto riesgo detectada en plugin de membresías de WordPress

Se ha identificado una grave falla de seguridad en el plugin WordPress Paid Membership Subscriptions, [...]

Sep

WhatsApp Addresses Zero-Click Spyware Exploit Targeting Apple Devices

WhatsApp anunció el viernes que ha corregido una vulnerabilidad crítica en sus aplicaciones para iOS [...]

Sep

Los droppers de Android ahora distribuyen spyware y ladrones de SMS, no solo troyanos bancarios

Investigadores de ciberseguridad están alertando sobre un cambio importante en el panorama del malware en [...]

Sep

Autoridades desmantelan el mercado de IDs falsos VerifTools

Las autoridades de Estados Unidos y Países Bajos lograron desmantelar VerifTools, un importante mercado en [...]

Ago

Hackers norcoreanos utilizan archivos de inteligencia de Seúl en una campaña cibernética a gran escala

Una nueva operación de spear-phishing a gran escala ha sido detectada contra funcionarios gubernamentales y [...]

Ago

Nevada confirma ataque de ransomware detrás de interrupciones en servicios estatales

Las autoridades de Nevada confirmaron que la reciente interrupción de varios días en los servicios [...]

Ago

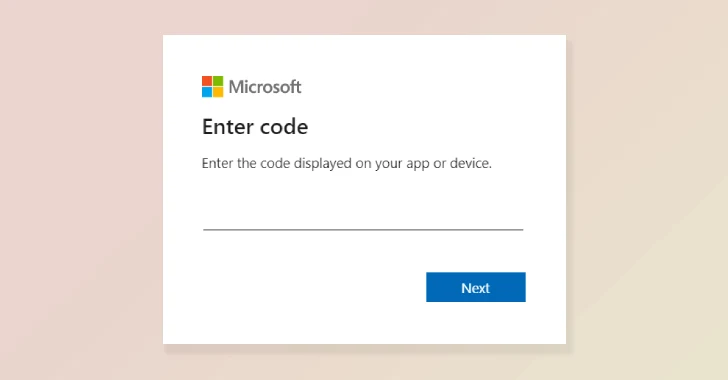

Amazon interrumpe campaña de APT29 que abusaba de la autenticación por código de dispositivo de Microsoft

Amazon anunció que identificó y desmanteló una campaña de watering hole oportunista atribuida al grupo [...]

Ago

Países Bajos Confirma que Salt Typhoon Atacó a Pequeños Proveedores de Telecomunicaciones

Los servicios de inteligencia neerlandeses han confirmado que el grupo de hackers Salt Typhoon, respaldado [...]

Ago

Ciberespionaje: El grupo chino “Salt Typhoon” comprometió infraestructura crítica a nivel global durante años

El grupo de ciberespionaje vinculado a China, conocido como Salt Typhoon, ha estado explotando vulnerabilidades [...]

Ago

Ataques de Soporte Técnico Falso Aprovechan Microsoft Teams para Propagar Malware

Una nueva campaña de phishing dirigida a Microsoft Teams ha sido descubierta, donde atacantes se [...]

Ago

TransUnion confirma filtración de datos que expuso información personal de 4.4 millones de clientes

TransUnion, una de las agencias de reporte crediticio más grandes de Estados Unidos, confirmó una [...]

Ago

Paquetes maliciosos de Nx explotados en el ataque de cadena de suministro ‘s1ngularity’, filtrando 2,349 secretos

Los responsables de Nx, el popular sistema de compilación, revelaron un ataque a la cadena [...]

Ago

Ciberdelincuentes utilizan Claude AI para ejecutar ataques masivos de extorsión

Anthropic, la empresa detrás del reconocido chatbot de programación Claude, reveló una operación de ciberextorsión [...]

Ago

Brecha de OAuth en Salesloft a través del Agente de Chat AI Drift Expone Datos de Clientes de Salesforce

Una campaña de robo de datos de gran alcance ha afectado a la plataforma de [...]

Ago

PromptLock: El Primer Ransomware Potenciado por IA

Investigadores en ciberseguridad han identificado la primera familia conocida de ransomware que utiliza inteligencia artificial [...]

Ago

La campaña ShadowSilk apunta a gobiernos de Asia Central

Una serie de ciberataques contra organismos gubernamentales en Asia Central y la región Asia-Pacífico ha [...]

Ago

Anthropic frustra ciberataques impulsados por IA que automatizaban robo y extorsión en sectores críticos

Anthropic anunció que logró interrumpir una sofisticada operación en la que ciberdelincuentes utilizaron su chatbot [...]

Ago

Nueva falla en TheTruthSpy expone aún más datos de víctimas de stalkerware

Un nuevo fallo de seguridad ha vuelto a poner en el centro de atención a [...]

Ago

Vulnerabilidad crítica en Docker Desktop permite el control del host

Se ha descubierto una grave vulnerabilidad en Docker Desktop que permite a los atacantes controlar [...]

Ago

Campaña global de phishing utiliza UpCrypter para desplegar herramientas de acceso remoto

Investigadores en ciberseguridad han descubierto una operación de phishing a gran escala que utiliza correos [...]

Ago

Farmers Insurance reporta una filtración de datos que afecta a más de 1 millón de clientes

Farmers Insurance ha confirmado una importante filtración de datos después de que un ciberataque a [...]

Ago

El malware MixShell distribuido a través de formularios de contacto apunta a fabricantes de la cadena de suministro en EE. UU.

Expertos en ciberseguridad han descubierto una sofisticada campaña de ingeniería social dirigida a empresas manufactureras [...]

Ago

Navegadores con IA y la amenaza oculta de la inyección de prompts

A medida que los navegadores impulsados por inteligencia artificial (IA) ganan popularidad, los expertos en [...]

Ago

Hackers chinos patrocinados por el estado, Silk Typhoon, intensifican ataques a industrias de Norteamérica

Investigadores en ciberseguridad informan que el grupo chino patrocinado por el estado Silk Typhoon ha [...]

Ago

Atacantes Explotan Servidores Privados Virtuales para Comprometer Cuentas SaaS

La firma de ciberseguridad Darktrace ha informado sobre una tendencia creciente en la que los [...]

Ago

Hackers Aprovechan Nueva Técnica para Robar Credenciales de Microsoft

Usuarios de Microsoft, estén atentos: los ciberdelincuentes han desarrollado una nueva técnica de phishing para [...]

Ago

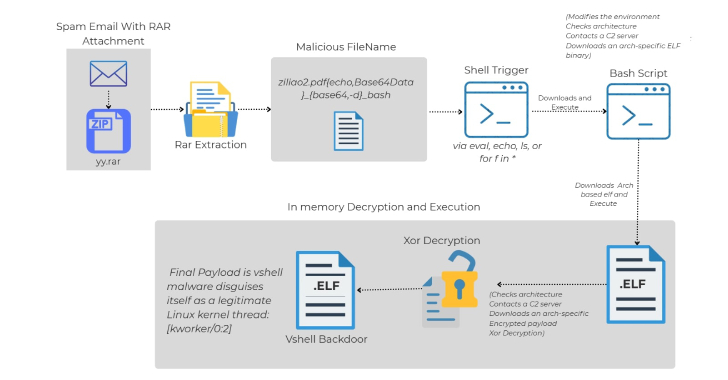

Malware en Linux Usa Nombres de Archivos Maliciosos en RAR para Evadir Antivirus

Investigadores en ciberseguridad han identificado un método sofisticado de entrega de malware en Linux que [...]

Ago

Conversaciones de Grok aparecen en búsquedas de Google: una nueva alerta sobre privacidad en IA

La preocupación por la privacidad en la inteligencia artificial parece repetirse: una vez más, un [...]

Ago

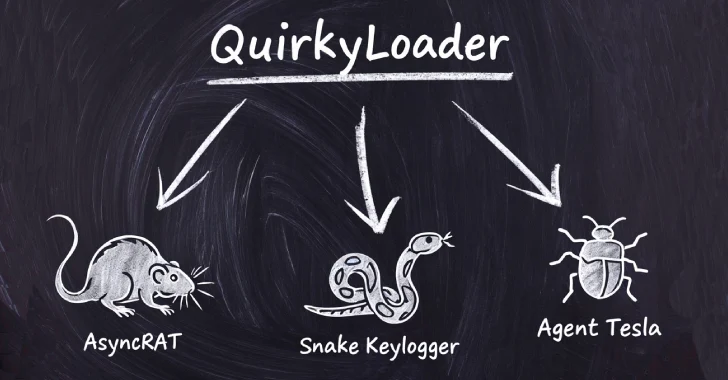

Hackers utilizan el nuevo malware QuirkyLoader para desplegar Agent Tesla, AsyncRAT y Snake Keylogger

Expertos en ciberseguridad han identificado recientemente un nuevo loader de malware, llamado QuirkyLoader, que ha [...]

Ago

Gestores de contraseñas vulnerables a robo de datos mediante ataques de clickjacking

Un investigador descubrió que casi una docena de gestores de contraseñas eran vulnerables a ataques [...]

Ago

Colt confirma posible filtración de datos de clientes tras ciberataque

Colt Technology Services ha reconocido que datos sensibles de algunos clientes podrían haber sido comprometidos [...]

Ago

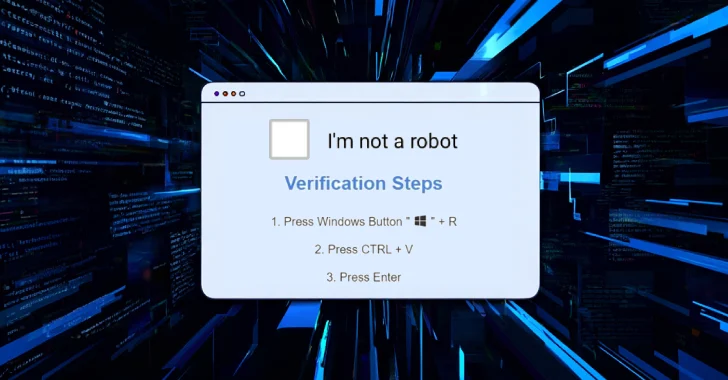

Cibercriminales despliegan el backdoor CORNFLAKE.V3 mediante la táctica ClickFix y páginas CAPTCHA falsas

Grupos de amenazas han sido detectados utilizando la técnica de ingeniería social conocida como ClickFix [...]

Ago

Google llega a un acuerdo por demanda sobre privacidad infantil en YouTube

Google ha aceptado pagar 30 millones de dólares en Estados Unidos para resolver una demanda [...]

Ago

GPT-5 Presenta Vulnerabilidad: Su Router Puede Redirigir Consultas a Modelos Más Antiguos y Menos Seguros

Se ha descubierto una vulnerabilidad en GPT-5 que podría redirigir las consultas de los usuarios [...]

Ago

Inotiv confirma ataque de ransomware que afecta sistemas y datos clave

Inotiv, una empresa de investigación farmacéutica con sede en Indiana, ha confirmado que fue víctima [...]

Ago

Nueva startup de Emiratos ofrece hasta 20 millones de dólares por exploits zero-day que pueden hackear cualquier smartphone

Una nueva startup de ciberseguridad con sede en Emiratos Árabes Unidos, Advanced Security Solutions, ha [...]

Ago

Exploit PromptFix: Cómo los navegadores con IA están siendo engañados para ejecutar acciones maliciosas ocultas

Investigadores en ciberseguridad han descubierto un nuevo método de ataque denominado PromptFix, un exploit de [...]

Ago

Redes de mulas en META adoptan esquemas de fraude más avanzados

Investigadores en ciberseguridad han revelado cómo los operadores de mulas en la región de Medio [...]

Ago

TPG Telecom Investiga Brecha de Datos en iiNet que Afecta a Miles de Clientes

19 de agosto de 2025 – TPG Telecom, uno de los principales proveedores de servicios [...]

Ago

Brecha de datos en Allianz Life compromete la información de 1.1 millones de clientes

Un reciente ciberataque contra Allianz Life ha expuesto los datos personales de aproximadamente 1.1 millones [...]

Ago

La jefa de inteligencia de EE. UU. dice que el Reino Unido ha retirado su exigencia de un “backdoor” a Apple

El Reino Unido ha retirado su demanda de obtener acceso especial a los sistemas en [...]

Ago

GodRAT: El nuevo troyano que amenaza a firmas de trading con esteganografía y código de Gh0st RAT

Las instituciones financieras, en especial las firmas de corretaje y trading, se han convertido en [...]

Ago

¿Juguetes de peluche con IA: una buena alternativa al tiempo frente a pantallas?

¿Son realmente los peluches impulsados por Inteligencia Artificial (IA) la mejor alternativa al tiempo frente [...]

Ago

Vulnerabilidad de Microsoft Windows explotada para desplegar malware PipeMagic en ataques de RansomExx

Expertos en ciberseguridad han revelado cómo actores maliciosos han estado explotando una vulnerabilidad recientemente corregida [...]

Ago

Empresas de hosting en Taiwán atacadas por APT chino para acceder a objetivos de alto valor

Los proveedores de hosting en Taiwán han sido blanco de un grupo de ciberespionaje chino [...]

Ago

Paquete Popular de npm Comprometido en un Ataque de Phishing

Un incidente de seguridad significativo ha afectado al ampliamente utilizado paquete de npm “eslint-config-prettier”. Este [...]

Ago

Workday confirma una brecha de datos en una base de datos de terceros

18 de agosto de 2025 – Workday, uno de los proveedores líderes a nivel mundial [...]

Ago

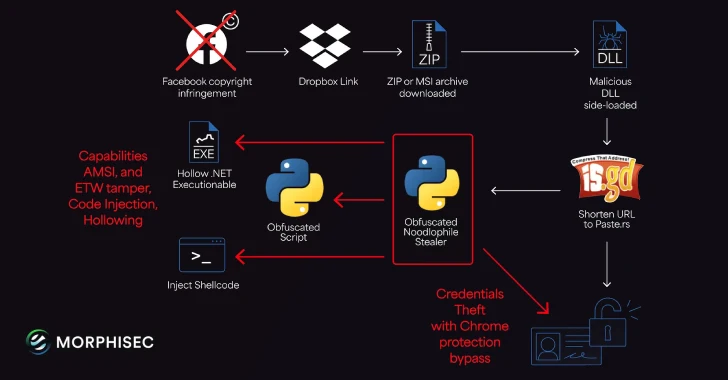

La campaña de malware Noodlophile expande su alcance global con señuelos de phishing de derechos de autor

Los actores de amenazas detrás del malware Noodlophile están utilizando correos electrónicos de spear-phishing y [...]

Ago

Vulnerabilidad Crítica de Ejecución Remota de Código en el Software de Gestión de Firewall de Cisco

15 de agosto de 2025 — Cisco ha anunciado una grave falla de seguridad en [...]

Ago

Zero Trust y IA: Redefiniendo la privacidad en la era de los agentes autónomos

15 de agosto de 2025 — Tradicionalmente, la privacidad se veía como un problema de [...]

Ago

Hoteles italianos comprometidos: decenas de miles de identificaciones de huéspedes robadas y vendidas en línea

15 de agosto de 2025 — El Equipo de Respuesta a Emergencias Informáticas de Italia [...]

Ago

EE. UU. sanciona a Garantex y Grinex por más de 100 millones de dólares en transacciones ilícitas de criptomonedas vinculadas a ransomware

15 de agosto de 2025 — La Oficina de Control de Activos Extranjeros (OFAC) del [...]

Ago

Presupuestos Ajustados Impulsan la Ciberseguridad hacia la Automatización con IA

Con las limitaciones presupuestarias afectando a los equipos de ciberseguridad, las organizaciones recurren cada vez [...]

Ago

Investigadores demuestran cómo se puede eludir el inicio de sesión con passkey mediante la manipulación de WebAuthn

Investigadores de seguridad de SquareX, una empresa especializada en la seguridad de navegadores empresariales, han [...]

Ago

Vulnerabilidad en KernelSU v0.5.7 Permite a Aplicaciones Android Obtener Privilegios de Root

Investigadores en ciberseguridad han descubierto una falla crítica en KernelSU versión 0.5.7 que podría permitir [...]

Nueva ola de malware en Android apunta a clientes bancarios mediante fraude NFC, secuestro de llamadas y exploits de root

Investigadores en ciberseguridad han descubierto una nueva ola de malware para Android, denominada PhantomCard, que [...]

Ago

WhatsApp presenta nuevas funciones para llamadas grupales más inteligentes e interactivas

WhatsApp ha lanzado nuevas funcionalidades diseñadas para facilitar la programación de llamadas grupales y hacer [...]

Ago

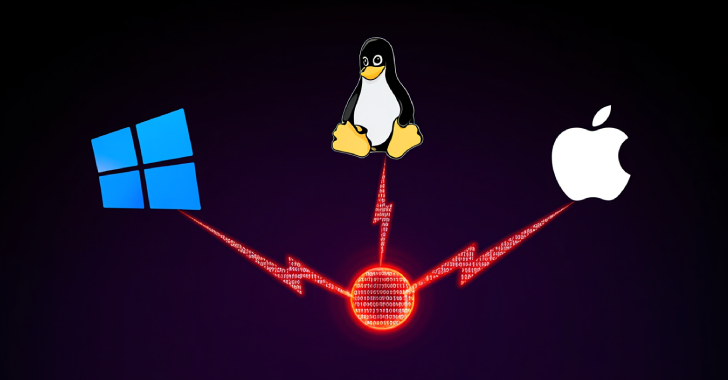

Hackers utilizan CrossC2 para llevar Cobalt Strike Beacon a Linux y macOS

14 de agosto de 2025 – El Centro de Coordinación del Equipo de Respuesta a [...]

Ago

Adobe Soluciona Más de 60 Vulnerabilidades en sus Actualizaciones de Agosto 2025

13 de agosto de 2025 – Adobe ha publicado sus actualizaciones de seguridad correspondientes al [...]

Ago

Estafas de Trading con IA y Deepfake Apuntan a Inversionistas en Todo el Mundo

Una investigación reciente ha revelado un creciente número de plataformas de “trading impulsadas por IA” [...]

Ago

Cómo descubrimos que TeaOnHer filtraba miles de identificaciones de usuarios en menos de 10 minutos

En una irónica vuelta del destino, una aplicación de chismes para citas llamada TeaOnHer—creada para [...]

Ago

Nueva campaña de malware PS1Bot utiliza malvertising para ejecutar ataques en memoria por etapas

Investigadores de ciberseguridad han detectado una nueva campaña de malvertising diseñada para infectar a las [...]

Ago

Fortinet advierte sobre vulnerabilidad crítica en FortiSIEM (CVE-2025-25256) con explotación activa

13 de agosto de 2025 — Fortinet ha emitido una advertencia crítica sobre una grave [...]

Ago

Investigador recibe $250,000 por descubrir vulnerabilidad crítica de escape del sandbox en Chrome

Un investigador de seguridad ha obtenido la máxima recompensa del programa de recompensas por errores [...]

Ago

pKVM de Android obtiene la histórica certificación de seguridad SESIP Nivel 5

Google ha anunciado un hito importante en la seguridad de código abierto: el hipervisor Protected [...]

Ago

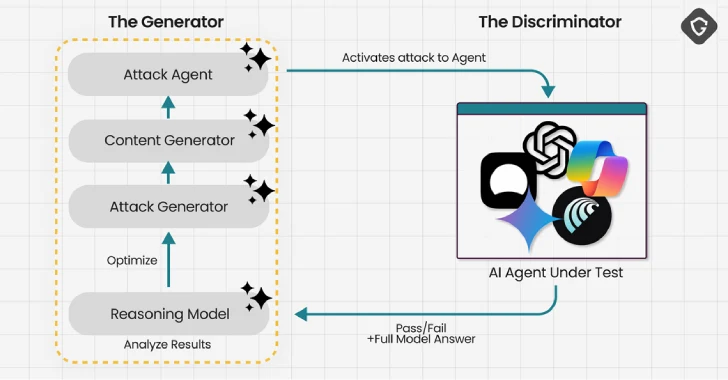

Nueva técnica basada en narrativas logra evadir las medidas de seguridad de GPT-5

Investigadores en ciberseguridad han identificado un nuevo método capaz de eludir las protecciones integradas de [...]

Ago

Grupos Ciberdelincuentes ShinyHunters y Scattered Spider Unen Fuerzas en Ataques de Extorsión contra Empresas

12 de agosto de 2025 — Ravie Lakshmanan | Cibercrimen / Seguridad Financiera Una campaña [...]

Ago

Cuidado con los falsos mensajes de “Retiro de seguridad de Amazon”: podría ser una estafa

Los ciberdelincuentes están usando una táctica conocida basada en generar miedo para engañar a los [...]

Ago

Brecha de Datos en Connex Credit Union Expone Información Personal de 172,000 Personas

Una de las cooperativas de crédito más grandes de Connecticut ha revelado una importante brecha [...]

Ago

Nueva vulnerabilidad de día cero en WinRAR explotada por hackers de RomCom

Una vulnerabilidad recientemente descubierta en WinRAR ha sido explotada activamente por el grupo cibercriminal RomCom, [...]

Ago

Autoridades de EE. UU. desmantelan infraestructura de ransomware ruso y confiscan 1 millón de dólares en Bitcoin

En una importante operación internacional contra el cibercrimen, el Departamento de Justicia de Estados Unidos [...]

Ago

Hackers eluden Microsoft Defender para desplegar ransomware, según informe

Un reciente informe de ciberseguridad revela que Microsoft Defender, la herramienta de seguridad integrada en [...]

Ago

Nuevas vulnerabilidades en el cifrado TETRA ponen en riesgo las comunicaciones críticas

Un nuevo conjunto de vulnerabilidades ha sido descubierto en el estándar de comunicación Terrestrial Trunked [...]

Ago

Ciberataque a la Universidad de Columbia expone datos personales de más de 860,000 personas

Recientemente, la Universidad de Columbia fue víctima de un ciberataque significativo que comprometió la información [...]

Ago

Paquetes maliciosos en RubyGems y PyPI roban credenciales y criptomonedas, forzando cambios en seguridad

Se ha descubierto una nueva ola de paquetes maliciosos que afectan a dos de los [...]

Ago

Regulador australiano demanda a Optus tras brecha de datos en 2022 que afectó a millones de usuarios

La Comisión de Información de Australia (AIC) ha iniciado una acción civil contra la empresa [...]

Ago

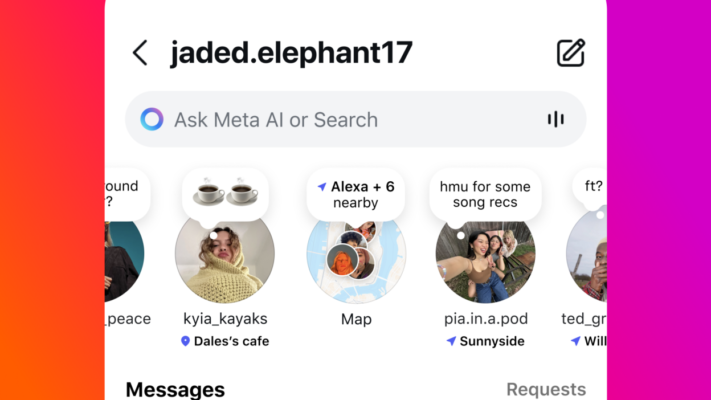

La nueva función de Mapas de Instagram despierta preocupaciones sobre la privacidad y el uso de la ubicación

La nueva función Mapas que Instagram acaba de lanzar está generando atención —y no precisamente [...]

Ago

Herramientas de IA impulsan esquema de phishing en Brasil mientras el troyano Efimer ataca a 5,000 usuarios de criptomonedas

Expertos en ciberseguridad han descubierto una sofisticada campaña de phishing en Brasil que aprovecha plataformas [...]

Ago

Alertan a las organizaciones sobre una grave vulnerabilidad en implementaciones híbridas de Microsoft Exchange

Microsoft y la Agencia de Seguridad de Infraestructura y Ciberseguridad de los Estados Unidos (CISA) [...]

Ago

Google confirma que fue víctima en campaña de robo de datos dirigida a instancias de Salesforce

Google ha confirmado que se encuentra entre las empresas afectadas por una campaña activa de [...]

Ago

Brecha de datos en Bouygues Telecom afecta a millones de clientes

Bouygues Telecom, el tercer operador de telefonía más grande de Francia, ha confirmado haber sido [...]

Ago

Paquetes maliciosos en Go y npm propagan malware multiplataforma y pueden borrar datos de forma remota

Investigadores en ciberseguridad han identificado 11 paquetes maliciosos escritos en Go diseñados para descargar y [...]

Ago

Usuarios de Facebook son blanco de una nueva estafa de phishing con enlaces “mailto”

Tras una reciente campaña de phishing dirigida a usuarios de Instagram, los ciberdelincuentes ahora han [...]

Ago

Microsoft lanza Project Ire: una IA autónoma para clasificar malware sin intervención humana

El 6 de agosto de 2025, Microsoft anunció el lanzamiento de Project Ire, un sistema [...]

Ago

WhatsApp elimina 6.8 millones de cuentas vinculadas a centros criminales de estafas, según Meta

Meta, la empresa matriz de WhatsApp, informó que ha eliminado 6.8 millones de cuentas durante [...]

Ago

DaVita sufre ciberataque que expone datos clínicos de más de 900,000 pacientes

El proveedor estadounidense de servicios de diálisis renal DaVita ha confirmado una grave violación de [...]

Ago

Google confirma una filtración de datos tras el hackeo de una base de datos en Salesforce vinculada al grupo ShinyHunters

Google ha confirmado una reciente violación de seguridad que expuso información de contacto de algunos [...]

Ago

CISA agrega tres vulnerabilidades de D-Link a su catálogo KEV ante evidencia de explotación activa

La Agencia de Seguridad de Infraestructura y Ciberseguridad de EE. UU. (CISA) ha añadido recientemente [...]

Ago

Microsoft presenta Project Ire: un agente autónomo de IA para detectar malware

Microsoft ha dado a conocer Project Ire, un prototipo de agente autónomo de inteligencia artificial [...]

Ago

Campañas de Smishing Chinas Comprometen hasta 115 Millones de Tarjetas de Pago en EE. UU.

Entre julio de 2023 y octubre de 2024, sindicatos de smishing vinculados a China habrían [...]

Ago

Cisco sufre ataque de “vishing” que expone datos personales de clientes

Cisco confirmó que un ciberdelincuente llevó a cabo con éxito un ataque de suplantación por [...]

Ago

Riesgo de Ejecución Remota de Código en el Editor Cursor AI — Vulnerabilidad Expone Riesgos en la Cadena de Suministro de la IA

Investigadores en ciberseguridad han descubierto una vulnerabilidad de alta severidad en el editor de código [...]

Ago

Google corrige fallos críticos en Android — Actualiza tu dispositivo cuanto antes

Google ha publicado su Boletín de Seguridad de Android de agosto de 2025, el cual [...]

Ago

1 millón de dólares en juego: Pwn2Own desafía a hackers a vulnerar WhatsApp sin hacer clic

Pronto, investigadores de seguridad se reunirán en Cork, Irlanda, para una de las competencias de [...]

Ago

El cazador de vulnerabilidades impulsado por IA de Google reporta sus primeros fallos de seguridad

En un avance significativo para la inteligencia artificial aplicada a la ciberseguridad, Google ha anunciado [...]

Ago

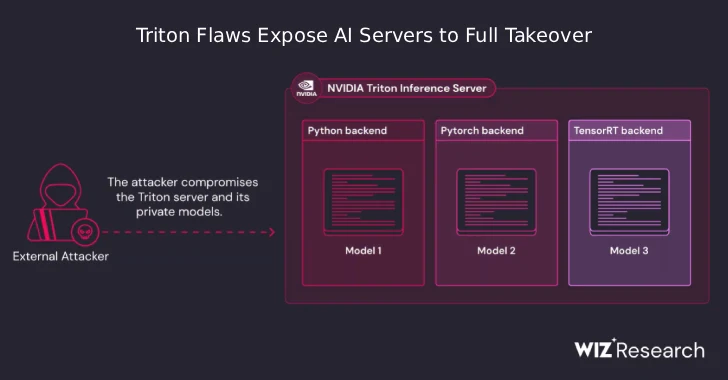

Graves vulnerabilidades en NVIDIA Triton Server permiten a atacantes no autenticados ejecutar código y secuestrar servidores de IA

Una serie de fallos de seguridad recién detectados en el Triton Inference Server de NVIDIA, [...]

Ago

Aumento del Uso de IA en la Web Modifica los Patrones Globales de Tráfico en Internet

La adopción rápida de tecnologías de inteligencia artificial está remodelando significativamente los patrones de tráfico [...]

Ago

Grave filtración de datos en Northwest Radiologists afecta a más de 350,000 residentes

La clínica de radiología Northwest Radiologists, con sede en Bellingham, Washington, ha confirmado una importante [...]

Ago

OpenAI desactiva la función de “Chats Descubribles” en ChatGPT

OpenAI ha discontinuado silenciosamente una opción experimental en ChatGPT que permitía a los usuarios hacer [...]

Ago

Ciberdelincuentes usan aplicaciones falsas de OAuth con el kit Tycoon para vulnerar cuentas de Microsoft 365

Una nueva campaña de ciberataques ha encendido las alertas en el sector de la ciberseguridad. [...]

Ago

Google Chrome incorpora reseñas de tiendas en línea para ayudarte a identificar si un sitio es confiable

Comprar en línea ahora es un poco más seguro, gracias a una nueva función de [...]

Ago

Los hackers explotan vulnerabilidades semanas antes de su divulgación pública, según un informe

Un estudio reciente de GreyNoise revela una preocupante realidad en el panorama de ciberseguridad: los [...]

Ago

Ciberdelincuentes patrocinados por el Estado ruso atacan embajadas extranjeras en Moscú mediante ataques AitM a nivel ISP

Microsoft ha revelado una campaña de ciberespionaje llevada a cabo por el grupo ruso Secret [...]

Ago

Minnesota despliega a expertos cibernéticos de la Guardia Nacional tras ciberataque en Saint Paul

El 30 de julio de 2025, el gobernador de Minnesota, Tim Walz, activó a los [...]

Jul

Víctimas del ransomware FunkSec ahora pueden recuperar archivos con un desencriptador gratuito

Investigadores de la empresa antivirus Avast han desarrollado y puesto a disposición un desencriptador gratuito [...]

Jul

DoubleTrouble: Un sofisticado malware bancario para Android ahora se propaga a través de canales de Discord

Un potente troyano bancario para Android, conocido como DoubleTrouble, ha evolucionado recientemente, ampliando tanto sus [...]

Jul

Detectan nueva táctica de redirección múltiple para robar credenciales de Microsoft 365

Investigadores en ciberseguridad han revelado una nueva campaña de phishing que utiliza tácticas de redirección [...]

Jul

Ese mensaje de texto aparentemente inocente podría ser una estafa

A muchos nos ha pasado: recibimos un mensaje extraño y breve. A veces es solo [...]

Jul

Apple corrige múltiples vulnerabilidades en iOS y iPadOS. ¡Actualiza ahora!

Apple ha lanzado una actualización de seguridad crítica para iOS y iPadOS que corrige 29 [...]

Jul

Campaña maliciosa distribuye malware JSCEAL a través de anuncios falsos de criptomonedas en Facebook

Investigadores en ciberseguridad han identificado una campaña activa que distribuye aplicaciones falsas de trading de [...]

Jul

Vulnerabilidades críticas en cámaras Dahua permiten secuestro remoto a través de ONVIF y fallos de carga de archivos

Investigadores de ciberseguridad han revelado graves vulnerabilidades en el firmware de las cámaras inteligentes Dahua [...]

Jul

Descubren puerta trasera oculta en red de cajeros automáticos mediante Raspberry Pi

Un ataque encubierto a la infraestructura de cajeros automáticos ha sido detectado, revelando el uso [...]

Jul

Casi 400 Sistemas Microsoft SharePoint Comprometidos en Todo el Mundo

Una reciente ola de ciberataques ha comprometido al menos 396 servidores de Microsoft SharePoint en [...]

Jul

Ciberataque obliga a Aeroflot a cancelar vuelos tras acción de hacktivistas pro-Ucrania

Un ciberataque significativo atribuido a grupos hacktivistas pro-Ucrania obligó a la principal aerolínea rusa, Aeroflot, [...]

Jul

Vulnerabilidades en el firmware de Lenovo permiten la instalación de implantes persistentes

Una nueva investigación de la firma Binarly ha revelado múltiples vulnerabilidades críticas de firmware en [...]

Jul

Orange confirma ciberataque que afecta servicios en Francia

Orange, el principal proveedor de telecomunicaciones en Francia, ha confirmado que ha sido víctima de [...]

Jul

La app Tea sufre una segunda filtración de datos que expone más de 1.1 millones de mensajes privados

La aplicación de citas Tea, creada para ofrecer un espacio seguro donde las mujeres puedan [...]

Jul

Campaña de Phishing en Curso Apunta a Usuarios de PyPI con Correos Falsos de Verificación

Los administradores del repositorio Python Package Index (PyPI) han emitido una advertencia sobre una campaña [...]

Jul

NASCAR revela violación de datos tras incidente de ransomware en abril de 2025

La Asociación Nacional de Carreras de Autos de Serie (NASCAR) ha confirmado que un ataque [...]

Jul

Naval Group niega acusaciones de ciberataque y denuncia un intento de dañar su reputación

Naval Group, uno de los principales contratistas de defensa de Francia y parcialmente propiedad del [...]

Jul

Ciberataque paraliza vuelos de Aeroflot tras la destrucción de sus sistemas por hackers

Un importante ciberataque interrumpió el tráfico aéreo en toda Rusia después de que Aeroflot, la [...]

Jul

Filtración de datos en app de citas expone imágenes de 13,000 mujeres

Una de las aplicaciones de citas más populares del mundo ha sufrido una filtración de [...]

Jul

Scattered Spider secuestra VMware ESXi para desplegar ransomware en infraestructura crítica de EE. UU.

El grupo cibercriminal conocido como Scattered Spider ha intensificado sus ataques dirigiéndose a hipervisores VMware [...]

Jul

Ransomware Chaos: Un Nuevo Actor Amenaza con Ataques Globales Sofisticados

Un grupo de ransomware recién surgido, conocido como Chaos, ha iniciado una serie de ataques [...]

Jul

Campaña de ciberespionaje dirigida al sector aeroespacial ruso con el uso del backdoor EAGLET

Una reciente operación de ciberespionaje, identificada como Operación CargoTalon, ha puesto en la mira a [...]

Jul

Koske: El malware para Linux que aprovecha la inteligencia artificial para volverse más adaptable y sigiloso

Un nuevo informe de Aqua Security revela detalles sobre Koske, un malware sofisticado basado en [...]

Jul

Sitios Web del Grupo de Ransomware BlackSuit Son Intervenidos en la Operación “Checkmate”

Los sitios en la dark web del grupo de ransomware BlackSuit, incluyendo su portal de [...]

Jul

Estudiante británico es condenado a prisión por vender kits de phishing que causaron pérdidas por más de 134 millones de dólares

Un joven de Reino Unido ha sido condenado a siete años de prisión tras desarrollar [...]

Jul

iPhone vs. Android: ¿Quién es realmente más seguro en línea? Informe de Malwarebytes revela resultados sorprendentes

El debate interminable entre usuarios de iPhone y Android ha tomado un nuevo giro. Esta [...]

Jul

CastleLoader: Un nuevo y sigiloso malware que infecta a través de GitHub falsos y campañas de phishing

Investigadores en ciberseguridad han identificado un nuevo y versátil cargador de malware llamado CastleLoader, utilizado [...]

Jul

Verificación de Edad en el Reino Unido Comienza el 25 de Julio: Lo Que Significa Para Ti

La verificación se aplicará más allá de los sitios con contenido explícito A partir del [...]

Jul

Campaña de Malware Se Disfraza de Apps de Citas para Robar Datos Personales

Una campaña de malware a gran escala que utiliza aplicaciones falsas de citas y redes [...]

Jul

Nueva York solicita la opinión pública sobre nuevas regulaciones cibernéticas para sistemas de agua

El estado de Nueva York ha presentado una serie de propuestas de regulaciones enfocadas en [...]

Jul

Nueva variante del malware Coyote explota la automatización de la interfaz de Windows para robar credenciales bancarias

Se ha identificado una nueva variante del troyano bancario para Windows conocido como Coyote, que [...]

Jul

Google lanza OSS Rebuild para fortalecer la seguridad del software de código abierto

Google ha presentado una nueva iniciativa llamada OSS Rebuild, diseñada para mejorar la seguridad en [...]

Jul

Francia: Brecha de seguridad en France Travail expone datos personales de 340,000 solicitantes de empleo

El 13 de julio de 2025, France Travail, la agencia nacional de empleo en Francia, [...]

Jul

Sam Altman, CEO de OpenAI, advierte sobre una inminente crisis de fraude por clonación de voz con IA en la banca

La inteligencia artificial ha alcanzado un nivel de sofisticación tal que puede imitar voces humanas [...]

Jul

AT&T lanza Wireless Account Lock para combatir el robo de SIM

AT&T ha presentado una nueva función diseñada para proteger a sus clientes contra el robo [...]

Jul

Robo de credenciales y acceso remoto aumentan con la proliferación de AllaKore, PureRAT y Hijack Loader

Las organizaciones en México siguen siendo blanco de ciberatacantes que utilizan versiones modificadas del troyano [...]

Jul

El gobierno del Reino Unido propone que sea obligatorio reportar ataques de ransomware para frenar a los hackers

El gobierno británico ha presentado una propuesta para exigir que las víctimas de ransomware informen [...]

Jul

Ciberdelincuentes utilizan chatbots con inteligencia artificial para automatizar negociaciones de ransomware

Una nueva táctica de extorsión ha surgido en el panorama del cibercrimen: un grupo de [...]

Jul

Dell responde a supuesta filtración de datos: afirma que los archivos divulgados son falsos

Dell Technologies ha confirmado que uno de sus entornos fue accedido por actores maliciosos, pero [...]

Jul

Vulnerabilidades en routers industriales Helmholz REX 100 exponen riesgos críticos de ciberseguridad

Una reciente investigación ha revelado ocho vulnerabilidades de seguridad en los routers industriales REX 100 [...]

Jul

¿Hackearon las cámaras Ring? Amazon dice que no, pero los usuarios no están tan seguros

En los últimos días, numerosos usuarios de cámaras Ring de Amazon han acudido a plataformas [...]

Jul

Ataque de phishing compromete credenciales de mantenedores e inyecta malware en paquetes populares de npm

Un reciente ataque a la cadena de suministro de software ha encendido las alarmas en [...]

Jul

Nueva vulnerabilidad zero-day en Microsoft SharePoint está siendo explotada de forma masiva

El gobierno de Estados Unidos y expertos en ciberseguridad han confirmado que una nueva vulnerabilidad [...]

Jul

Campaña de Malware Apunta a Firma Contable en EE. UU. Usando el Nuevo Crypter “Ghost Crypt”

En mayo de 2025, una firma contable con sede en Estados Unidos fue blanco de [...]

Jul

APT iraní MuddyWater lanza nuevas variantes del spyware DCHSpy para Android en medio del conflicto con Israel

El conflicto geopolítico entre Irán e Israel ha dado lugar a una nueva ola de [...]

Jul

Cibercriminales explotan una vulnerabilidad crítica en el clon de Signal, TeleMessage, para robar datos sensibles

Investigadores en ciberseguridad y autoridades del gobierno de EE. UU. han alertado sobre una ola de [...]

Jul

LameHug: Un nuevo malware impulsado por IA ataca al sector de defensa ucraniano

Un nuevo malware llamado LameHug ha sido identificado por las autoridades ucranianas. Este programa malicioso [...]

Jul

El retail se convierte en el nuevo objetivo mientras disminuyen los ataques de ransomware al sector salud

Aunque los ataques de ransomware siguen aumentando en la mayoría de las industrias, un nuevo [...]

Jul

Más de 1.4 millones de personas afectadas por una filtración de datos en una clínica de radiología en Virginia

Radiology Associates of Richmond (RAR), un proveedor de servicios de imágenes médicas con sede en [...]

Jul

Contraseñas débiles y malware provocan una brecha de seguridad en la plataforma de reclutamiento con IA Paradox.ai

Las preocupaciones de seguridad vuelven a surgir en la industria del reclutamiento por inteligencia artificial. [...]

Jul

El grupo de ransomware DragonForce se atribuye el ciberataque a Belk

La cadena estadounidense de grandes almacenes Belk ha sido víctima de un ciberataque de tipo [...]

Jul

MITRE lanza un nuevo marco para abordar los riesgos en criptomonedas

La organización líder en ciberseguridad MITRE ha presentado un nuevo marco diseñado para abordar los [...]

Jul

Episource notifica a millones de personas sobre el robo de sus datos médicos en un ciberataque

Episource, una empresa líder en servicios de facturación médica en Estados Unidos, ha comenzado a [...]

Jul

Sitios web falsos que suplantan a CNN, BBC y CNBC son utilizados para estafas de inversión

Investigadores en ciberseguridad han detectado una campaña a gran escala que utiliza sitios web falsos [...]

Jul

Google rompe una racha de 10 años de parches mensuales de seguridad para Android

En un movimiento inesperado, Google no lanzó ningún parche de seguridad para Android en julio [...]

Jul

Millones de usuarios espiados por extensiones maliciosas en Chrome y Edge

Investigadores de seguridad han descubierto una campaña de espionaje que comprometió la privacidad de más [...]

Jul

PerfektBlue: Vulnerabilidades en Bluetooth Exponen a Millones de Vehículos a Ejecución Remota de Código

Investigadores en ciberseguridad han identificado un conjunto de vulnerabilidades críticas en el stack Bluetooth BlueSDK [...]

Jul

Una contraseña simple en un chatbot de McDonald’s expuso los datos personales de 64 millones de postulantes

Un fallo de seguridad grave fue descubierto recientemente en una herramienta de contratación impulsada por [...]

Jul

El NCSC insta a las empresas a actualizar a Windows 11 para evitar amenazas cibernéticas

El Centro Nacional de Ciberseguridad del Reino Unido (NCSC) ha lanzado un llamado urgente a [...]

Jul

Vulnerabilidad en Google Gemini expone a los usuarios a ataques de phishing ocultos

Una vulnerabilidad recientemente descubierta en Google Gemini para Workspace ha generado preocupaciones sobre cómo las [...]

Jul

Samsung recomienda a los usuarios de Galaxy activar nuevas funciones antirrobo

Samsung ha lanzado una advertencia a los usuarios de teléfonos Galaxy para que activen sus [...]

Jul

Qantas recibe una demanda de extorsión tras sufrir una brecha de datos

La aerolínea australiana Qantas confirmó que fue víctima de un intento de extorsión después de [...]

Jul

RedDirection: 18 extensiones maliciosas de Chrome y Edge aún activas y espiando a los usuarios

Un equipo de investigadores de ciberseguridad de Koi Security ha identificado una campaña de malware [...]

Jul

Google amplía el acceso de Gemini AI a tus apps de Android: surgen dudas sobre la privacidad

Si usas un dispositivo Android, es momento de revisar tus configuraciones de privacidad. Google ha [...]

Jul

Como un Robo de Bicicleta: La Memoria Muscular Organizacional que Impulsa la Respuesta Más Efectiva

El ransomware sigue siendo una amenaza importante para las empresas, con un aumento del 37% [...]

Jul

Spyware indetectable para Android, Catwatchful, expone las credenciales de más de 62,000 usuarios

Una grave vulnerabilidad en Catwatchful, un spyware para Android disfrazado como software de control parental, [...]

Jul

Hackeados, filtrados y expuestos: Los riesgos críticos de usar aplicaciones stalkerware

En el panorama digital actual, existe un segmento preocupante de software conocido como stalkerware — [...]

Jul

La nueva función de IA de Facebook solicita subir fotos para sugerencias de historias, generando preocupaciones sobre la privacidad

Facebook, la red social propiedad de Meta, ha lanzado una nueva función impulsada por inteligencia [...]

Jul

Nuevo malware peligroso apunta a las fotos en dispositivos Android y iOS, generando preocupaciones en la seguridad criptográfica

Expertos en ciberseguridad de Kaspersky han identificado una nueva cepa de malware sofisticada llamada SparkKitty, [...]

Jul

Vulnerabilidades en los chips Airoha ponen a los audífonos en riesgo de ataques de toma de control

Investigadores en seguridad han identificado múltiples vulnerabilidades críticas en los sistemas en chip (SoC) Bluetooth [...]

Jul

Hawaiian Airlines reporta un incidente de ciberseguridad que afecta sus sistemas informáticos

Hawaiian Airlines ha confirmado que fue víctima de un incidente de ciberseguridad que afectó parte [...]

Jun

Casi la mitad de los registros de usuarios son ahora fraudulentos, advierte Okta

La empresa especializada en gestión de identidades, Okta, ha emitido una seria advertencia sobre la [...]

Jun

Microsoft presenta opciones gratuitas y de pago para extender la seguridad de Windows 10 ante su fin de soporte en 2025

A medida que se acerca el fin del soporte técnico para Windows 10, programado para [...]

Jun

Campaña maliciosa utiliza un plugin falso de WordPress para robar tarjetas y credenciales

CybeInvestigadores en ciberseguridad han detectado una sofisticada campaña de malware que apunta a sitios WordPress [...]

Jun

Echo Chamber: el sofisticado método de jailbreak que manipula a los modelos de lenguaje con IA

Investigadores en ciberseguridad han alertado sobre una técnica nueva y peligrosamente efectiva para evadir las [...]

Jun

XDigo: Un malware que explota una vulnerabilidad en archivos LNK de Windows para atacar gobiernos en Europa del Este

Investigadores en ciberseguridad han identificado una nueva variante de malware escrito en Go, llamada XDigo, [...]

Jun

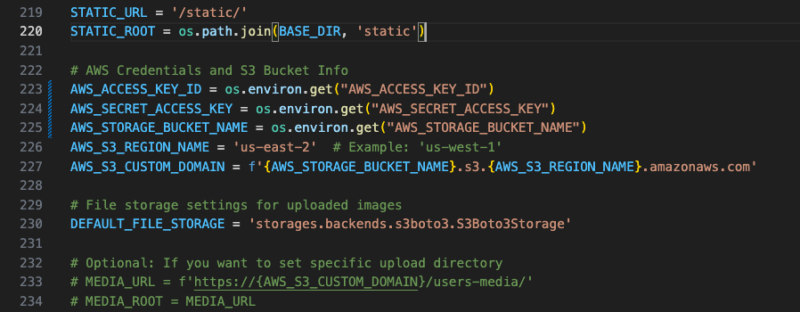

Cómo conectar Django de forma segura a AWS S3 — Dos enfoques recomendados

Cómo conectar Django de forma segura a AWS S3 — Dos enfoques recomendados Cuando despliegas [...]

Jun

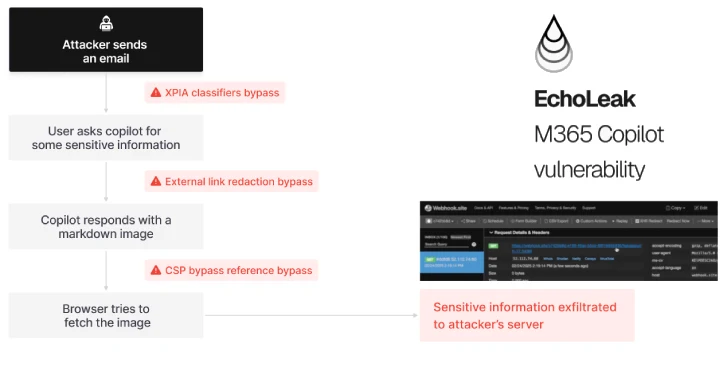

EchoLeak: Nueva vulnerabilidad crítica de tipo “zero-click” en Microsoft 365 Copilot expone datos sensibles sin interacción del usuario

Una amenaza recientemente descubierta, llamada EchoLeak, ha sido clasificada como una vulnerabilidad de tipo zero-click [...]

Jun

Meta y Oakley lanzan unos nuevos lentes inteligentes enfocados en rendimiento y estilo

Después de varios meses de rumores, Meta ha presentado oficialmente su nueva generación de lentes [...]

Jun

La IA se convierte en pieza clave en campañas de spam y correos maliciosos

Más de la mitad de los correos electrónicos maliciosos y de spam que circulan actualmente [...]

Jun

Desayuno Ejecutivo: Ciberseguridad + IA Autónoma y Ransomware “Dark Horse”

🗓 Fecha: 20 de mayo de 2025⏰ Hora: 9:00 AM📍 Lugar: The Westin Monterrey Valle, [...]

May

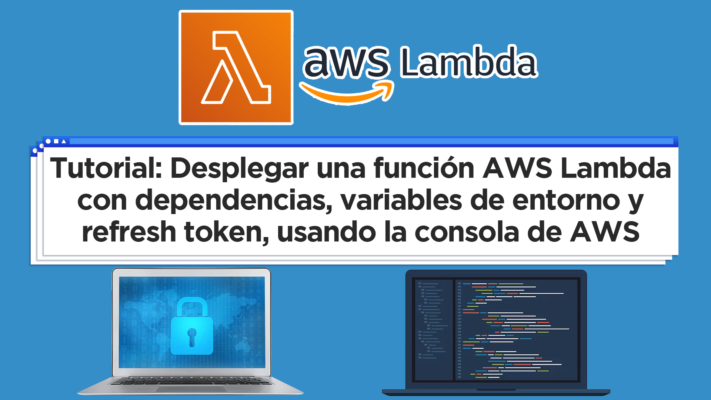

Tutorial: Desplegar AWS Lambda con dependencias, variables y refresh token desde la consola

1. Crear la función en AWS Lambda Paso 1: Acceder a la consola de Lambda [...]

May

Menos costos, más protección: Cómo nuestro cliente rentabilizó inteligentemente al NO contratar más personal y elegir nuestro servicio especializado de seguridad de la información

Uno de nuestros clientes se enteró de que varios conocidos habían sido víctimas del famoso [...]

Mar

Migración Servidor Físico a AWS con Integración de Active Directory Unificando Red

En esta ocasión, compartimos el caso de éxito de una empresa que enfrentaba limitaciones tecnológicas [...]

Mar

Cómo conectamos un chatbot de WhatsApp con un sistema médico sin API

Uno de nuestros clientes del sector salud utiliza un software tipo Doctoralia Pro o Agenda [...]

Mar

Seguridad en Credenciales al Trabajar con Colaboradores Remotos

En este tutorial, te explicaré los problemas de seguridad al trabajar con colaboradores remotos en [...]

Mar

Error ‘Falta un directorio temporal’ en WordPress: Causas y solución en servidores con VestaCP

A continuación, encontrarás un tutorial paso a paso para solucionar el error “Falta un directorio [...]

Ene

Tutorial: Desplegar una función AWS Lambda con dependencias, variables de entorno y refresh token, usando la consola de AWS

1. Crear la función en AWS Lambda Paso 1: Acceder a la consola de Lambda [...]

Ene

Mejor Práctica para Actualizar el DOM en React después de hacer una Petición POST HTTP

A continuación te dejo un tutorial (en español) bastante detallado que explica el antes (cómo [...]

Ene

Cómo Hacer Deploy de una App React en AWS S3 y CloudFront

En este tutorial, aprenderás a desplegar una aplicación React en AWS utilizando S3 para almacenamiento [...]

Dic

Cómo Borrar y Reiniciar una Base de Datos PostgreSQL en Django

En este tutorial, aprenderás cómo borrar completamente todas las tablas de tu base de datos [...]

Dic

Cómo conectarte a PostgreSQL (psql) desde tu computadora local a un RDS en AWS

Conectarte a una base de datos RDS de Amazon Web Services (AWS) desde tu computadora [...]

Nov

Cómo Subir Imágenes o Archivos al ESP32 Utilizando LittleFS

El ESP32 es un microcontrolador versátil que permite almacenar y acceder a archivos en su [...]

Nov

Como conectarme a mi computadora local desde cualquier computadora del mundo?

Esta pregunta me surgió a partir de mi curiosidad, ya que tenia años trabajando con [...]

Oct

Como instalar y usar SSH en Linux?

En este tutorial te voy a enseñar a aprender a instalar y utilizar el SSH [...]

Oct

Qué hacer ante una intrusión?

Lo primero que tenemos que hacer es cambiar la contraseña del router. Importante: poner una [...]

Oct

Introducción a Video Vigilancia

Uso de Video Vigilancia: Inteligencias de Negocios al por menor (Retail) Puntos de Venta (POS) [...]

Oct

Introducción Control de Accesos

Temario: Que es un control de acceso y su transformación Dispositivos de sujeción para puertas [...]

Oct

Metodos HTTP Explicados

La diferencia entre los diferentes métodos HTTP que existen. Mucha gente tiene esta duda por [...]

Oct

Cuales son los datos que identifican nuestra PC y la de los demás?

#1: IP La ip basicamente es la dirección o numero unico e irrepetible que identifica [...]

Oct

Como se comunican las computadoras?

Es muy importante conocer este concepto de como se comunican las computadoras ya que en [...]

Oct

¿Por qué es CRUCIAL la protección Endpoint en tu empresa?

Sabias que México? Por detras de Brasil es el 2 pais con mas ciberataques a [...]

Oct

Puntos Importantes antes de Aprender Redux

Existen 3 principales PILARES dentro de REDUX. Estado Acciones Reductores El estado de mi aplicación [...]

Oct

Post-Perimeter World?

Anteriormente el acceso a la información de la oficina no salia de la empresa en [...]

Oct

Tutorial Git

Resumen: git init git status git add . git status git commit -m “version 1.0” [...]

Oct

Qué es una topología de red?

La manera en que las conexiones y los nodos de una red están organizados y [...]

Oct

Que es un VPN?

Virtual Private Network. Su objetivo es hacer sentir al usuario como si estuvieran conectados en [...]

Oct

Proxies?

Cuando un dispositivo se pone en medio de una conexión y actúa como mediador. Es [...]

Oct

App Básica: Serverless RESTfull API

Cuando nosotros creamos una aplicación la podemos hospedar todo en un servidor. Sin embargo, si [...]

Oct

¿Compartir tu WIFI de manera rápida y segura?

Nos hemos dado cuenta, que mucha gente sigue compartiendo contraseñas del wifi, habladas o escribiéndolas en papelitos. [...]

Oct

¿Te robaron tu iPhone o lo perdiste?

A casi todas las personas les ha pasado o quizás, les va a pasar, es [...]

Oct

Utilizar NameDrop para compartir tu contacto

¿Conoces la forma más novedosa y definitiva en que debes de compartir tu contacto si [...]

Oct

Década Digital

Así es como la UE ha conseguido la primera regulación de IA de la humanidad [...]

Oct

¿Vas a contratar tu página web? Te doy el tip más valioso

Este es el TIP más valioso que vas a escuchar en el momento en que vayas [...]

Oct

¿Lees mucho en internet?

Si tú lees mucho en internet, en este blog te voy a decir un consejo para [...]

Oct

Gadgets & Software que me hicieron más productivo

Gadgets y Software tech, que me hicieron MUCHO más productivo (Parte 1) El año 2022 [...]

Oct

BenQ Monitor – Gadgets y software (Parte 2)

Otra compra tecnológica que me resultó beneficiosa en el 2023 fue sin duda alguna el BenQ monitor [...]

Oct

E-commerce odian a Google ¿por qué?

En este video te voy a decir lo que los GRANDES e-commerce del mundo no quieren [...]

Oct

Maestro del ajedrez

Tunde Onakoya, el maestro del ajedrez, dejó a todos sorprendidos recientemente. ¿Cuándo? En una exhibición [...]

Oct

Traductor de señas

El traductor de señas creado por Priyanjali Gupta ¿Cómo se creó? Ella es una estudiante [...]

Oct

Cómo Solucionar el Error “502 Bad Gateway” en Django Desplegado en AWS Elastic Beanstalk

Introducción El error “502 Bad Gateway” es común cuando Nginx, actuando como proxy inverso, no [...]

Oct

Tutorial #1: Crear una Variable Local en tu Sistema

Para macOS o Linux: Paso 1: Abrir la Terminal. Paso 2: Determinar qué shell estás [...]

Oct

Industrias a las que servimos

Ofrecemos soluciones tecnológicas flexibles, adaptadas a la realidad de cada sector. Nuestros clientes van desde startups tecnológicas hasta organizaciones consolidadas de tamaño medio en:

Retail y Hospitalidad

Manufactura y Logística

Servicios Profesionales

Agroindustria y Recursos Naturales

Salud y Educación

SEGUIMIENTO

El experto adecuado para cada reto

Cada cliente tiene necesidades únicas. Por eso adaptamos nuestra entrega y estructura de equipo a tu contexto — desde la implementación hasta el soporte continuo. Ya sea software, seguridad u observabilidad, Nubetia aporta las habilidades correctas.

TESTIMONIOS

Fernando de la mano de Nubetia es nuestro proveedor de ciberseguridad, nos apoyó en la implementación y soporte de ThreatDown by Malwarebytes. También nos impartió capacitación para familiarizarnos con este sistema. Como Ingeniero de IT y cliente, estamos contentos con el servicio: trabajar mano a mano con él ha sido genial y de gran ayuda en cada cuestión. Tener la seguridad, certeza y apoyo de Fernando y Nubetia genera confianza y nos permite trabajar día a día sin preocuparnos por ciberseguridad. Sin duda recomiendo el servicio.

Jesús

Tamaulipas

Hemos trabajado con Nubetia por casi 10 años. Siempre confiables y a la vanguardia.

Mónica

San Antonio – Texas

Equipo altamente motivado y capacitado. Servicio excelente y profesional.

Gabriel

Ciudad de México – México

Encuentran soluciones rápido y son transparentes con lo que pueden entregar. Gran colaboración.

Roberto

Monterrey – México

Tu próximo socio tecnológico es nearshore y está listo.

Construyamos juntos sistemas escalables, seguros y en cumplimiento. Contacta a nuestro equipo — estamos listos para escuchar y actuar.

Nuestros paquetes de servicios nearshore

Ajustados al tamaño de la empresa, madurez de TI y necesidad de negocio.

Esencial

Ideal para equipos pequeños (25–50 empleados) que buscan protegerse y modernizarse con servicios esenciales.

- Malwarebytes EDR

- Reportes mensuales

- Observabilidad básica

- Respaldos en la nube e IAM

- Más…

Starting as low

$8,990 / mes

Crecimiento

Para organizaciones medianas (50–100 empleados) que necesitan mayor visibilidad y defensa más sólida.

- Respuesta a incidentes

- Hardening y seguridad Gmail

- Tableros personalizados

- AWS multi-entorno

- Más…

$32,000 / mes

Empresarial

Para operaciones complejas (100–150 empleados) que requieren servicios full-stack y soporte de cumplimiento.

- Integración con SIEM

- Auditorías de cumplimiento (NOM-151)

- Soporte y alertas 24/7

- Reportes ejecutivos de observabilidad

- Más…

$70,000–$85,000 / mes

Empieza a trabajar con nosotros

Tomemos un café y hablemos de negocios. Escríbenos por correo en cualquier momento o programa una llamada de descubrimiento.

Enviar e-mail¿Quieres chatear primero?

Chatea con nosotros en WhatsApp. Disponibles de lunes a viernes de 9 a.m. a 6 p.m. (CST).

Chat en WhatsApp

English

English