Cybersecurity

Akira Ransomware Continues Exploiting SonicWall Vulnerability Using Legitimate Tools

Ransomware Akira continúa explotando vulnerabilidad de SonicWall usando herramientas legítimas Investigadores de ciberseguridad advierten que [...]

Sep

Microsoft detiene campaña de phishing con código generado por IA dirigida a organizaciones de EE. UU.

Microsoft Threat Intelligence interceptó recientemente una campaña de phishing sofisticada que aparentemente utilizaba código generado [...]

Sep

Cómo la IA está Transformando los Ciberataques según Ami Luttwak, CTO de Wiz

Ami Luttwak, tecnólogo jefe de Wiz, compartió recientemente con TechCrunch su visión sobre cómo la [...]

Sep

First Malicious MCP Server Exposed in Rogue Postmark-MCP Package

Descubren el primer servidor MCP malicioso en paquete falso de Postmark-MCP Investigadores de ciberseguridad han [...]

Sep

Amazon acuerda un acuerdo de $2,500 millones por prácticas de suscripción de Prime

Amazon llegó a un acuerdo de $2,500 millones con la Comisión Federal de Comercio (FTC, [...]

Sep

Vulnerabilidades en cámaras industriales Cognex representan riesgos sin parches disponibles

Varias cámaras industriales fabricadas por Cognex han sido identificadas con vulnerabilidades de seguridad serias, y [...]

Sep

Jaguar Land Rover inicia recuperación gradual tras ciberataque

Jaguar Land Rover (JLR) ha comenzado una reapertura escalonada de sus operaciones después de un [...]

Sep

Exposición Masiva de Registros de Transferencias Bancarias en India por Configuración Incorrecta en la Nube

Un reciente incidente de exposición de datos ha encendido las alarmas en el sector financiero [...]

Sep

Software

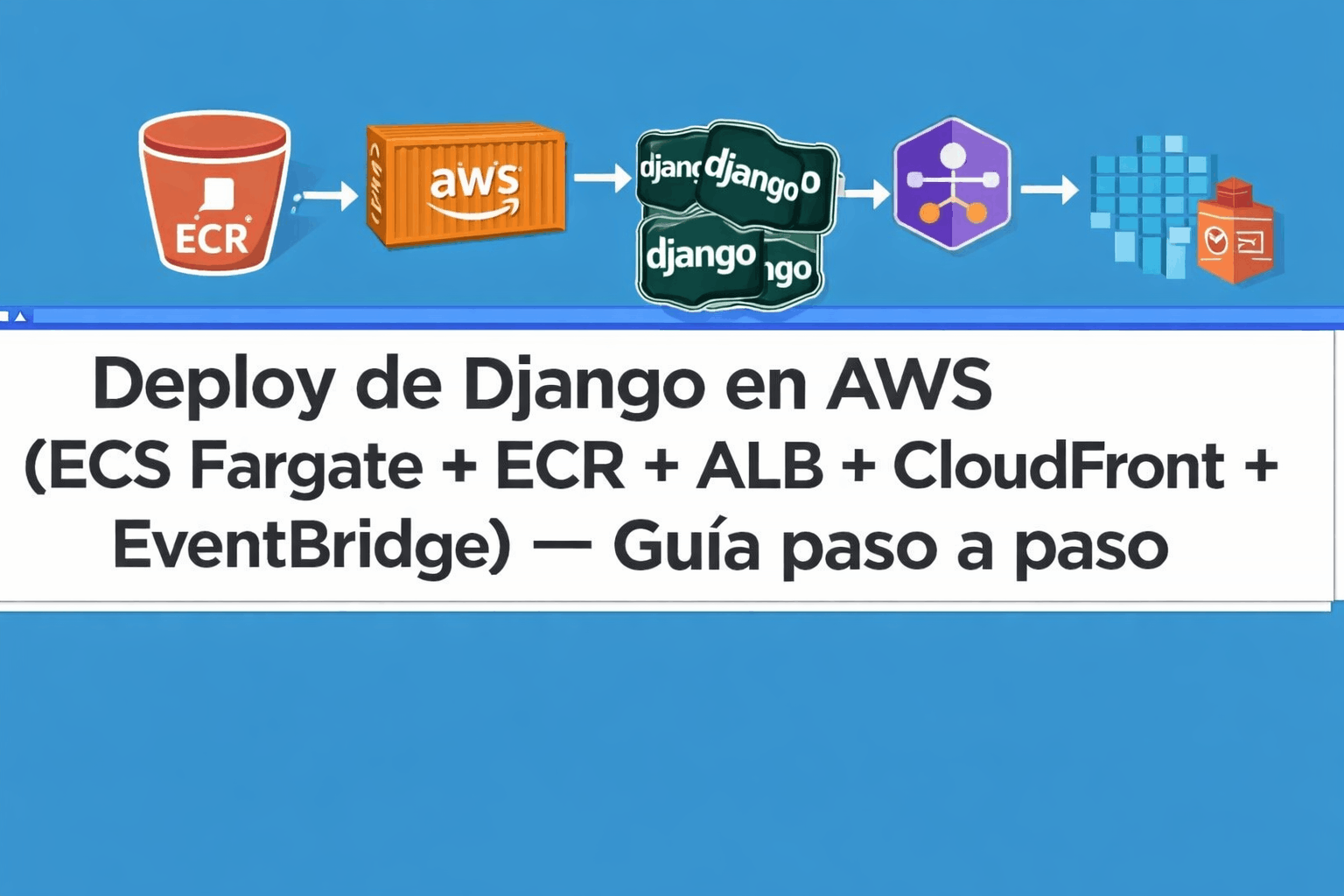

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Ene

Cómo conectamos un chatbot de WhatsApp con un sistema médico sin API

Uno de nuestros clientes del sector salud utiliza un software tipo Doctoralia Pro o Agenda [...]

Mar

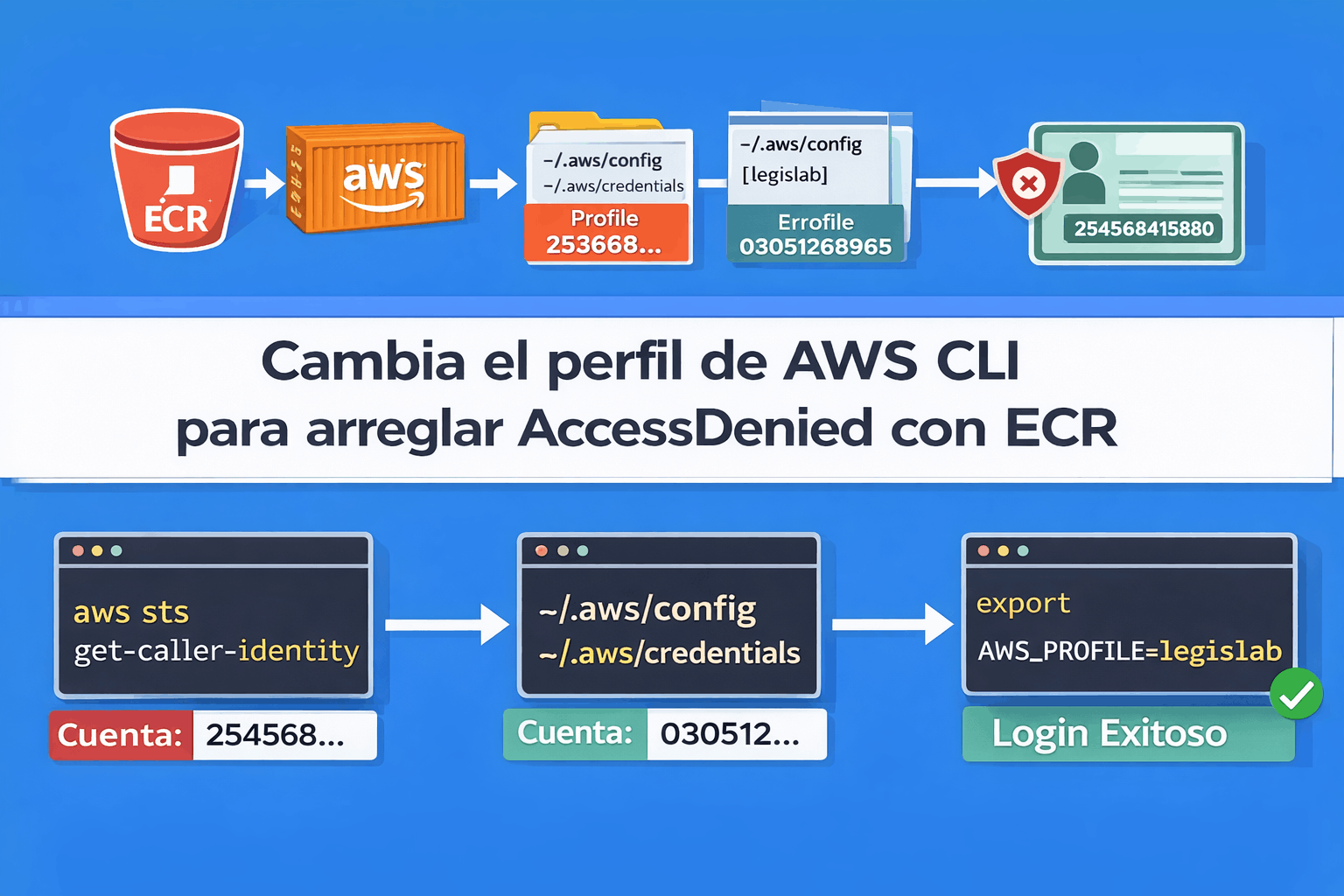

Seguridad en Credenciales al Trabajar con Colaboradores Remotos

En este tutorial, te explicaré los problemas de seguridad al trabajar con colaboradores remotos en [...]

Mar

Mejor Práctica para Actualizar el DOM en React después de hacer una Petición POST HTTP

A continuación te dejo un tutorial (en español) bastante detallado que explica el antes (cómo [...]

Ene

Cómo Borrar y Reiniciar una Base de Datos PostgreSQL en Django

En este tutorial, aprenderás cómo borrar completamente todas las tablas de tu base de datos [...]

Dic

Metodos HTTP Explicados

La diferencia entre los diferentes métodos HTTP que existen. Mucha gente tiene esta duda por [...]

Oct

Cuales son los datos que identifican nuestra PC y la de los demás?

#1: IP La ip basicamente es la dirección o numero unico e irrepetible que identifica [...]

Oct

Como se comunican las computadoras?

Es muy importante conocer este concepto de como se comunican las computadoras ya que en [...]

Oct

DevOps

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Feb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Feb

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Ene

Tutorial: Desplegar AWS Lambda con dependencias, variables y refresh token desde la consola

1. Crear la función en AWS Lambda Paso 1: Acceder a la consola de Lambda [...]

May

Migración Servidor Físico a AWS con Integración de Active Directory Unificando Red

En esta ocasión, compartimos el caso de éxito de una empresa que enfrentaba limitaciones tecnológicas [...]

Mar

Error ‘Falta un directorio temporal’ en WordPress: Causas y solución en servidores con VestaCP

A continuación, encontrarás un tutorial paso a paso para solucionar el error “Falta un directorio [...]

Ene

Tutorial: Desplegar una función AWS Lambda con dependencias, variables de entorno y refresh token, usando la consola de AWS

1. Crear la función en AWS Lambda Paso 1: Acceder a la consola de Lambda [...]

Ene

Cómo Hacer Deploy de una App React en AWS S3 y CloudFront

En este tutorial, aprenderás a desplegar una aplicación React en AWS utilizando S3 para almacenamiento [...]

Dic

English

English