SolarWinds realiza su tercer intento de parchear vulnerabilidad crítica en Web Help Desk

SolarWinds ha anunciado un tercer hotfix para una vulnerabilidad de ejecución remota de código (RCE) [...]

Sep

Ataques de Deepfake Afectan a Casi Dos Tercios de las Organizaciones

Una encuesta reciente de Gartner revela que casi el 62% de las organizaciones han sido [...]

Sep

Aeropuertos europeos siguen enfrentando interrupciones tras ataque de ransomware

Un ataque de ransomware dirigido a Collins Aerospace, la empresa que provee los sistemas de [...]

Sep

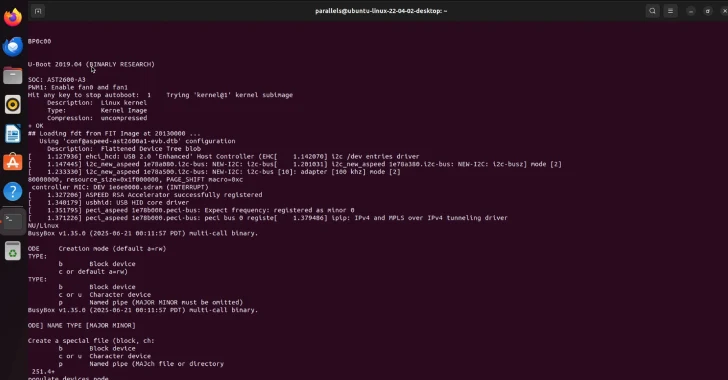

Dos nuevas vulnerabilidades en BMC de Supermicro permiten evadir la seguridad de Root of Trust

Investigadores de ciberseguridad han revelado dos vulnerabilidades en el firmware del Baseboard Management Controller (BMC) [...]

Sep

Estafadores se hacen pasar por el FBI para robar datos personales

Los ciberdelincuentes están explotando nuevamente la confianza en instituciones gubernamentales. En esta ocasión, han creado [...]

Sep

Cómo Asegurar los Agentes de IA y las Identidades No Humanas en tu Organización

Las empresas modernas ya no dependen únicamente de los usuarios humanos. Tras bambalinas, miles de [...]

Sep

Aumento de los mensajes de estafa de Indeed aprovecha la debilidad del mercado laboral

Los estafadores están apuntando nuevamente a quienes buscan empleo mediante mensajes de texto fraudulentos que [...]

Sep

Stellantis confirma robo de datos personales de clientes en brecha de seguridad

Stellantis, la multinacional automotriz detrás de marcas como Chrysler, Fiat, Jeep, Dodge y Ram, ha [...]

Sep

Hackers estatales rusos colaboran en ciberataques contra Ucrania

Un reciente informe de ESET revela que dos grupos de ciberamenazas vinculados al estado ruso, [...]

Sep

Aeropuertos Europeos Afectados por un Ataque de Ransomware a Collins Aerospace

Varios aeropuertos importantes en Europa enfrentaron fuertes interrupciones después de un ataque de ransomware que [...]

Sep

English

English