Investigadores en ciberseguridad han identificado un nuevo y versátil cargador de malware llamado CastleLoader, utilizado en campañas para distribuir distintos tipos de programas maliciosos como stealers de información y troyanos de acceso remoto (RATs).

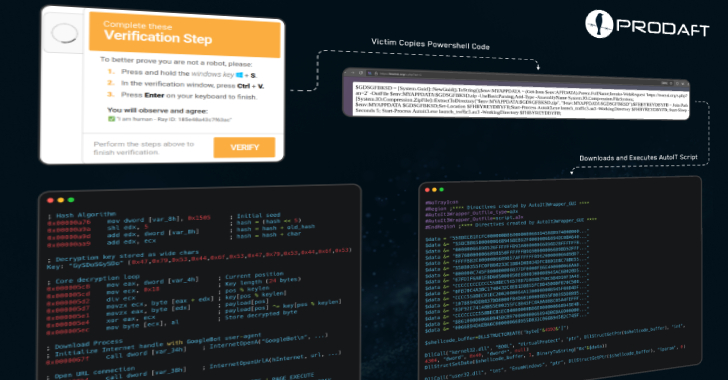

Según la firma suiza de ciberseguridad PRODAFT, los atacantes emplean ataques de phishing tipo ClickFix con apariencia de servicios de Cloudflare, así como repositorios falsos en GitHub que suplantan herramientas legítimas para propagar este malware.

Un malware modular y difícil de detectar

Detectado por primera vez a principios de 2025, CastleLoader está diseñado con una arquitectura modular que le permite funcionar tanto como vector de infección inicial como plataforma de distribución de cargas maliciosas secundarias. Esta separación entre el vector y el comportamiento final del malware complica los procesos de atribución y respuesta, brindando mayor flexibilidad a los atacantes.

El malware emplea técnicas de inyección de código inactivo, empaquetado para evitar análisis y desempaquetado en tiempo de ejecución. Luego, establece conexión con un servidor de comando y control (C2), desde donde descarga y ejecuta los módulos maliciosos deseados.

Entre las cargas distribuidas por CastleLoader se encuentran:

- DeerStealer

- RedLine

- StealC

- NetSupport RAT

- SectopRAT

- Hijack Loader

Ingeniería social como método de propagación

Las campañas basadas en CastleLoader usan ampliamente la técnica ClickFix, que redirige a las víctimas a dominios falsos que simulan ser bibliotecas de software, plataformas de videoconferencia o actualizaciones del navegador. Estos sitios muestran mensajes de error falsos o verificaciones CAPTCHA, guiando al usuario a copiar y ejecutar comandos de PowerShell que inician la cadena de infección.

Otra táctica consiste en crear repositorios falsos en GitHub, que imitan proyectos legítimos. Desarrolladores desprevenidos descargan estos recursos pensando que son seguros, infectando así sus sistemas.

“Esta técnica explota la confianza que los desarrolladores depositan en GitHub y su costumbre de ejecutar comandos de instalación desde repositorios aparentemente confiables”, explicó PRODAFT.

Este tipo de ingeniería social está estrechamente relacionado con las técnicas utilizadas por brokers de acceso inicial (IABs) y forma parte de una cadena de suministro del cibercrimen más amplia.

Alcance y sofisticación

Desde mayo de 2025, se han detectado al menos 1,634 intentos de infección en campañas relacionadas con CastleLoader, utilizando siete servidores de C2 distintos. La infraestructura analizada revela que 469 dispositivos fueron comprometidos, lo que representa una tasa de infección del 28.7 %.

El cargador incluye capacidades como evasión de entornos sandbox, ofuscación avanzada, abuso de PowerShell, suplantación de repositorios y empaquetado dinámico. Estas características lo colocan al nivel de otros loaders sofisticados como SmokeLoader o IceID.

“CastleLoader es una amenaza activa y en rápido crecimiento, adoptada por diversas campañas maliciosas para distribuir otros cargadores y programas espía”, advierte PRODAFT.

El panel de control del C2 revela funcionalidades típicas de los servicios de malware como servicio (MaaS), lo cual sugiere que sus operadores tienen experiencia en el desarrollo de infraestructura cibercriminal.

Conclusión

CastleLoader no es solo otro malware: es una plataforma de distribución altamente adaptable y difícil de rastrear. Su diseño modular y sus técnicas avanzadas de evasión lo convierten en una amenaza clave en el panorama actual.

Para protegerse, se recomienda:

- Verificar siempre la autenticidad de los repositorios en GitHub.

- No ejecutar comandos de PowerShell sin una fuente confiable.

- Monitorizar el tráfico de red en busca de conexiones con servidores C2.

La aparición de CastleLoader refuerza la necesidad urgente de estrategias de ciberseguridad proactivas y una mayor conciencia sobre las amenazas en evolución.

Fuente: https://thehackernews.com/2025/07/castleloader-malware-infects-469.html

English

English