Investigadores de ciberseguridad han identificado una nueva cepa de ransomware, denominada HybridPetya, que recuerda a Petya/NotPetya pero añade la capacidad de burlar el mecanismo Secure Boot en sistemas UEFI mediante el aprovechamiento de una vulnerabilidad (ahora parcheada) divulgada este año.

La compañía eslovaca ESET reportó que muestras del malware fueron subidas a VirusTotal en febrero de 2025. Según el investigador Martin Smolár, HybridPetya cifra la Master File Table (MFT) —la tabla que contiene metadatos clave de los archivos en particiones NTFS— y, a diferencia del Petya original, puede comprometer sistemas UEFI modernos instalando una aplicación EFI maliciosa en la partición EFI (ESP).

Componentes y funcionamiento del bootkit

HybridPetya está compuesto por dos componentes principales: un bootkit y un instalador; el bootkit existe en al menos dos variantes. El instalador despliega el bootkit, que carga su configuración y comprueba el estado de cifrado mediante una bandera que puede tomar tres valores:

- 0 — listo para cifrar

- 1 — ya cifrado

- 2 — rescate pagado, disco descifrado

Si la bandera está en 0, el bootkit la cambia a 1 y procede a cifrar el archivo \EFI\Microsoft\Boot\verify usando Salsa20 con la clave y el nonce definidos en la configuración. Antes de iniciar el cifrado de todas las particiones NTFS, crea el archivo \EFI\Microsoft\Boot\counter en la partición EFI para llevar un registro de los clusters ya cifrados.

Durante el proceso, el bootkit muestra un mensaje falso de CHKDSK con información sobre el progreso del cifrado, engañando a la víctima con la idea de que el sistema está reparando errores de disco.

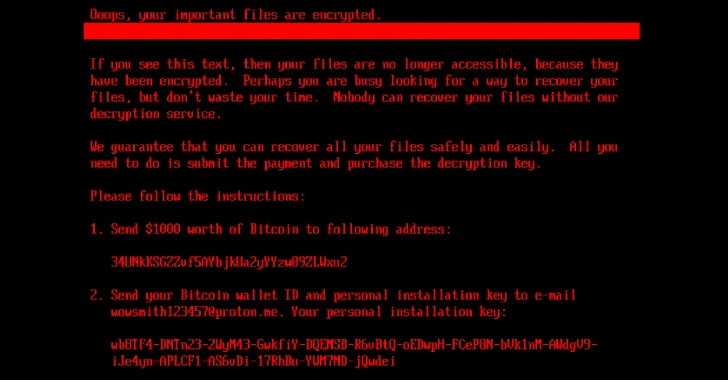

Si el bootkit detecta que el disco ya está cifrado (bandera = 1), presenta una nota de rescate exigiendo 1,000 USD en Bitcoin a la dirección especificada. La pantalla también permite introducir una “clave de engaño” que, tras verificarse, activa el proceso de descifrado: la bandera pasa a 2, se lee el archivo counter y se descifran clusters hasta igualar el valor registrado.

En la fase de descifrado el bootkit también restaura los cargadores de arranque legítimos (\EFI\Boot\bootx64.efi y \EFI\Microsoft\Boot\bootmgfw.efi) desde copias de seguridad creadas en la instalación, y solicita al usuario un reinicio al finalizar.

Cabe destacar que los cambios en el cargador de arranque provocan un pantallazo azul (BSoD) al desplegarse, lo que asegura que el binario del bootkit se ejecute en el siguiente arranque.

CVE-2024-7344 y bypass de Secure Boot

Algunas variantes de HybridPetya explotan CVE-2024-7344 (CVSS 6.7), una vulnerabilidad de ejecución remota en la aplicación UEFI Howyar Reloader (reloader.efi) —renombrada por el atacante como \EFI\Microsoft\Boot\bootmgfw.efi— que permite eludir UEFI Secure Boot.

El malware incluye un archivo especial llamado cloak.dat, cargable a través de reloader.efi, que contiene el bootkit XOReado. Cuando reloader.efi (desplegado como bootmgfw.efi) se ejecuta en el arranque, busca cloak.dat en la partición EFI y carga la aplicación UEFI embebida sin realizar comprobaciones de integridad, lo que posibilita el bypass de Secure Boot. Microsoft revocó la versión vulnerable de reloader.efi como parte del parche de enero de 2025.

Diferencias con NotPetya y contexto

A diferencia del NotPetya original —más destructivo—, HybridPetya permite a los operadores reconstruir la clave de descifrado a partir de claves de instalación personales de la víctima, lo que lo hace más “recuperable” si se dispone de la información correcta. No obstante, ESET indica que por ahora no hay evidencias de uso masivo en entornos reales y sugiere que HybridPetya podría ser también una prueba de concepto (PoC).

ESET sitúa a HybridPetya como al menos el cuarto ejemplo público de bootkits UEFI con funcionalidad para eludir Secure Boot, junto a BlackLotus, BootKitty y el PoC del backdoor Hyper-V, lo que demuestra que los bypasses de Secure Boot están ganando terreno entre investigadores y atacantes.

Implicaciones y recomendaciones

La aparición de toolkits capaces de comprometer UEFI y el Secure Boot incrementa el riesgo para infraestructuras críticas y entornos corporativos, ya que permite persistencia y cifrado previo al arranque del sistema operativo. Recomendaciones prácticas:

- Aplicar parches de firmware y software: instalar todas las actualizaciones de firmware, microcódigo y parches del proveedor (incluyendo revocaciones de binarios vulnerables).

- Revisar y restringir el acceso a la partición EFI: monitorizar cambios en la ESP y restringir operaciones que modifiquen cargadores de arranque.

- Monitorización y observabilidad a nivel de arranque: incorporar telemetría que detecte modificaciones sospechosas en EFI/bootloaders y comportamientos anómalos en el proceso de arranque.

- Copias de seguridad y planes de recuperación: asegurar backups fuera de línea y pruebas de restauración, ya que algunos grupos apuntan a eliminar respaldos.

- Segmentación y hardening en perímetro y edge: minimizar la exposición de dispositivos que permitan despliegue de binarios UEFI no verificados.

Fuente: https://thehackernews.com/2025/09/new-hybridpetya-ransomware-bypasses.html

English

English