Investigadores en ciberseguridad han identificado un método sofisticado de entrega de malware en Linux que utiliza correos de phishing y nombres de archivos cuidadosamente diseñados dentro de archivos RAR para evadir la detección por antivirus tradicionales. El malware, conocido como VShell, es una herramienta de acceso remoto basada en Go ampliamente utilizada por actores maliciosos en los últimos años.

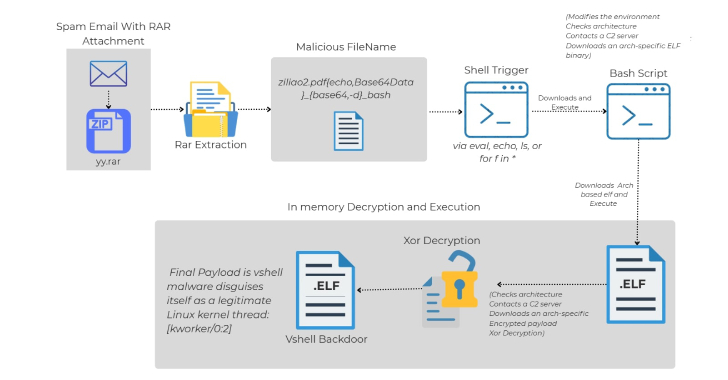

Según Sagar Bade, investigador de Trellix, el ataque comienza con un correo spam que contiene un archivo RAR. De manera particular, la carga maliciosa no está oculta dentro del contenido del archivo ni en macros; está codificada directamente en el nombre del archivo. Al aprovechar la inyección de comandos en el shell y scripts Bash codificados en Base64, el malware se ejecuta automáticamente cuando el shell interpreta el nombre del archivo.

Este método es especialmente peligroso porque los motores antivirus normalmente no escanean los nombres de archivos, lo que permite al malware evadir la detección. El archivo adjunto RAR, a menudo disfrazado como una invitación a una encuesta de productos de belleza, distrae a los destinatarios mientras contiene un nombre de archivo diseñado para ejecutar un descargador en Base64. Este descargador obtiene un binario ELF adecuado para la arquitectura Linux de la víctima (x86_64, i386, i686, armv7l o aarch64). El binario establece comunicación con un servidor de comando y control (C2) para obtener, descifrar y ejecutar la carga útil de VShell completamente en memoria.

VShell ofrece capacidades completas de acceso remoto, incluyendo shell inversa, manipulación de archivos, gestión de procesos, reenvío de puertos y comunicaciones C2 cifradas. Su ejecución en memoria lo hace extremadamente difícil de detectar con herramientas de seguridad basadas en disco y puede atacar una amplia gama de sistemas Linux.

Este ataque demuestra una evolución en la entrega de malware en Linux, donde un nombre de archivo aparentemente inocuo dentro de un archivo RAR puede activar automáticamente un malware. Explota la inyección de comandos en bucles de shell, aprovecha el entorno permisivo de ejecución en Linux y finalmente entrega una puerta trasera potente capaz de comprometer completamente el sistema.

Este descubrimiento se alinea con otras amenazas recientes enfocadas en Linux. Picus Security analizó recientemente RingReaper, una herramienta post-exploit que utiliza la interfaz io_uring del kernel de Linux para eludir la supervisión y minimizar la detección. RingReaper enumera procesos del sistema, conexiones de red y usuarios conectados mientras evita las llamadas al sistema estándar frecuentemente monitoreadas por herramientas de seguridad, lo que demuestra la creciente sofisticación del malware dirigido a Linux.

Puntos clave para equipos de seguridad:

- Monitorear y validar todos los archivos adjuntos, incluso archivos RAR aparentemente inofensivos.

- Implementar una validación más estricta de la entrada en el shell para reducir riesgos de ataques basados en nombres de archivos.

- Usar detección basada en memoria y monitoreo avanzado en endpoints Linux, ya que el malware en memoria puede evadir soluciones antivirus tradicionales.

- Mantenerse informado sobre amenazas emergentes en Linux como VShell y RingReaper para fortalecer defensas de manera proactiva.

Fuente: https://thehackernews.com/2025/08/linux-malware-delivered-via-malicious.html

English

English