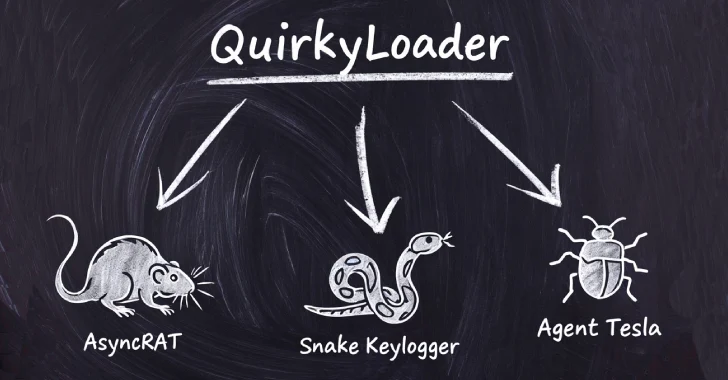

Expertos en ciberseguridad han identificado recientemente un nuevo loader de malware, llamado QuirkyLoader, que ha sido usado activamente en campañas de spam por correo electrónico desde finales de 2024. Este loader está diseñado para entregar una amplia variedad de cargas maliciosas, incluyendo stealers de información, troyanos de acceso remoto (RAT) y keyloggers.

Entre las familias de malware distribuidas mediante QuirkyLoader se encuentran Agent Tesla, AsyncRAT, Formbook, Masslogger, Remcos RAT, Rhadamanthys Stealer y Snake Keylogger, lo que lo convierte en una herramienta versátil para los ciberdelincuentes.

Cómo funciona QuirkyLoader

Según IBM X-Force, que analizó el malware, los ataques se llevan a cabo mediante emails de spam enviados desde proveedores de correo legítimos y servidores propios. Estos correos contienen típicamente un archivo comprimido malicioso que incluye:

- Un archivo DLL

- Una carga útil encriptada

- Un ejecutable legítimo

El loader aprovecha la técnica conocida como DLL side-loading, donde al ejecutar el archivo legítimo también se carga la DLL maliciosa. Esta DLL, a su vez, descifra e inyecta la carga final del malware en el proceso objetivo.

Para completar la infección, QuirkyLoader utiliza process hollowing, inyectando el malware en uno de estos tres procesos de Windows:

AddInProcess32.exeInstallUtil.exeaspnet_wp.exe

Campañas dirigidas en Taiwán y México

IBM informa que QuirkyLoader ha sido observado en campañas limitadas desde principios de 2025, destacando dos en julio de 2025 que afectaron a Taiwán y México.

- Campaña en Taiwán: Dirigida específicamente a empleados de Nusoft Taiwan, una empresa de investigación en seguridad de redes e internet, con el objetivo de desplegar Snake Keylogger, capaz de robar información del navegador, pulsaciones de teclado y contenido del portapapeles.

- Campaña en México: Considerada más aleatoria, entregando Remcos RAT y AsyncRAT a las víctimas.

Un detalle importante es que los atacantes desarrollan consistentemente el loader DLL en lenguajes .NET, compilándolo con compilación adelantada (AOT). Esto convierte el código en código nativo antes de ejecutarlo, haciendo que el binario parezca escrito en C o C++, lo que dificulta su detección y análisis.

Crecimiento del phishing con códigos QR (Quishing)

Junto con QuirkyLoader, los investigadores también observan la evolución de tácticas de phishing. Una tendencia creciente es el abuso de códigos QR (quishing) dentro de campañas de phishing. Los atacantes incrustan códigos QR maliciosos en correos electrónicos, a veces dividiéndolos o mezclándolos con códigos legítimos para evadir filtros de seguridad.

Según investigadores de Barracuda, los códigos QR maliciosos son efectivos porque:

- No son fácilmente detectables por los usuarios.

- Suelen eludir filtros de correo y escáneres de enlaces.

- Los usuarios suelen escanearlos desde dispositivos móviles, saliéndose del perímetro de seguridad corporativo.

Nuevas amenazas a la seguridad de identidad

Los hallazgos también se relacionan con un kit de phishing utilizado por el actor de amenazas PoisonSeed, diseñado para robar credenciales y códigos de autenticación de dos factores (2FA), simulando páginas de inicio de sesión de servicios prominentes como Google, SendGrid y Mailchimp.

Un aspecto destacado del kit es el uso de phishing de validación precisa, en el que el atacante verifica en tiempo real la dirección de correo mientras presenta un falso desafío de Cloudflare Turnstile. Una vez validado, la víctima es redirigida a un formulario de inicio de sesión convincente, permitiendo a los ciberdelincuentes capturar las credenciales y utilizarlas para enviar correos en estafas de criptomonedas.

Fuente: https://thehackernews.com/2025/08/hackers-using-new-quirkyloader-malware.html

English

English