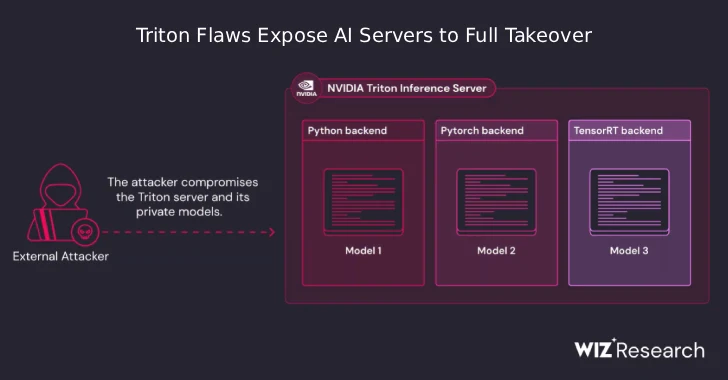

Una serie de fallos de seguridad recién detectados en el Triton Inference Server de NVIDIA, disponible tanto para Windows como para Linux, podrían permitir a atacantes remotos tomar el control total de sistemas de inteligencia artificial vulnerables, sin necesidad de autenticarse.

Según los investigadores Ronen Shustin y Nir Ohfeld de Wiz, estos defectos, si se encadenan, facilitan la ejecución remota de código (RCE), abriendo la puerta a la completa toma de control del servidor por parte de los ciberdelincuentes.

Vulnerabilidades clave detectadas

Los problemas afectan al backend de Python de Triton y comprenden:

- CVE-2025-23319 (CVSS 8.1): Permite realizar escrituras fuera de los límites de memoria (out-of-bounds write) mediante una petición especialmente manipulada.

- CVE-2025-23320 (CVSS 7.5): Deja exceder el límite de memoria compartida enviando una solicitud de gran tamaño.

- CVE-2025-23334 (CVSS 5.9): Provoca lecturas fuera de los límites de memoria (out-of-bounds read), lo que podría filtrar datos sensibles.

De forma individual, estos fallos pueden causar divulgación de información, denegaciones de servicio (DoS) y, en el caso de CVE-2025-23319, manipulación de datos. NVIDIA corrigió los tres defectos en la versión 25.07 de Triton Server.

De la filtración al compromiso total

Los investigadores de Wiz advierten que encadenar estas vulnerabilidades incrementa dramáticamente el riesgo:

- Explotar CVE-2025-23320 para revelar el nombre interno de la región de memoria compartida del servidor, una “clave” que debería permanecer confidencial.

- Utilizar esa clave en combinación con los otros dos fallos para escalar privilegios y tomar el control completo del servidor de inferencia.

Dado que el backend de Python admite peticiones de inferencia de marcos de IA muy populares (por ejemplo, TensorFlow o PyTorch), el impacto se extiende a multitud de despliegues empresariales de IA/ML.

Riesgos para organizaciones basadas en IA

Para las empresas que confían en Triton a escala, las consecuencias de un ataque exitoso pueden ser catastróficas:

- Robo de modelos de IA propietarios.

- Acceso no autorizado a datos sensibles.

- Manipulación de las respuestas generadas por los modelos.

- Punto de apoyo para moverse lateralmente dentro de la red corporativa.

Wiz subraya la urgencia de aplicar estas actualizaciones y revisar los esquemas de amenaza sobre infraestructuras de IA.

Más correcciones críticas en el boletín de agosto

En su boletín de seguridad de agosto de 2025, NVIDIA también publicó parches para otras tres vulnerabilidades críticas:

- CVE-2025-23310

- CVE-2025-23311

- CVE-2025-23317

Estos defectos podían permitir igualmente RCE, divulgación de información, DoS y alteración de datos si quedaban sin parchear.

Aunque no hay indicios de que se hayan explotado estos fallos en entornos de producción, se recomienda encarecidamente a todas las organizaciones que actualicen a la versión 25.07 de Triton Server lo antes posible para garantizar la máxima protección.

Fuente: https://thehackernews.com/2025/08/nvidia-triton-bugs-let-unauthenticated.html

English

English