Investigadores de ciberseguridad han revelado dos vulnerabilidades en el firmware del Baseboard Management Controller (BMC) de Supermicro que podrían permitir a atacantes eludir verificaciones críticas y cargar imágenes maliciosas en el sistema.

Ambas fallas, clasificadas con severidad media, provienen de una verificación incorrecta de firmas criptográficas:

- CVE-2025-7937 (CVSS 6.6): Una imagen de firmware manipulada puede evadir la lógica de verificación de Root of Trust (RoT) 1.0 al redirigir el proceso hacia una tabla “fwmap” falsa en una región no firmada.

- CVE-2025-6198 (CVSS 6.4): Una imagen maliciosa puede sortear la verificación de la Signing Table, redirigiendo la validación hacia una tabla “sig_table” falsificada en una zona no firmada del firmware.

El proceso de validación de imágenes en una actualización de firmware se desarrolla en tres pasos: extraer la clave pública del chip SPI del BMC, procesar las tablas “fwmap” o “sig_table” incluidas en la imagen cargada, y finalmente calcular un hash criptográfico de las regiones firmadas para verificar que coincidan con el valor de la firma.

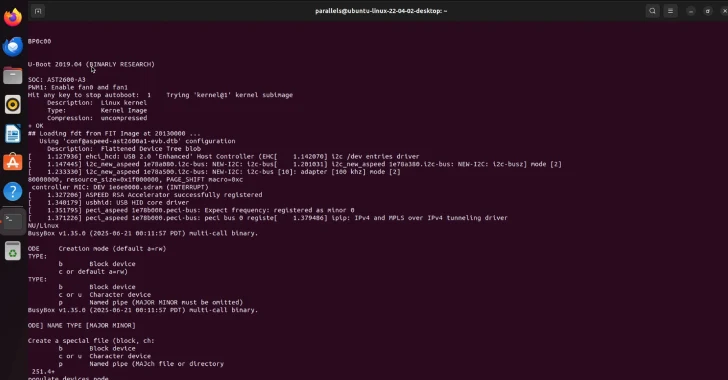

La empresa de seguridad Binarly, responsable de reportar estas fallas, indicó que CVE-2025-7937 es una variante de CVE-2024-10237, vulnerabilidad descubierta previamente por NVIDIA y divulgada por Supermicro en enero de 2025. Esta falla original consistía en un error lógico que permitía reescribir el chip SPI del BMC con firmware malicioso, otorgando a los atacantes control total y persistente sobre el BMC y el sistema operativo principal del servidor.

Aunque Supermicro lanzó un parche, el análisis de Binarly demostró que la solución era insuficiente, ya que aún era posible manipular la validación insertando tablas “fwmap” personalizadas y desplazando el contenido firmado hacia otras áreas del firmware.

De forma similar, la vulnerabilidad CVE-2025-6198 permite a los atacantes cargar imágenes alteradas sin modificar el valor del hash, logrando así eludir la seguridad del BMC RoT.

Alex Matrosov, CEO y líder de investigación en Binarly, advirtió que esta situación plantea un riesgo mayor: “Si la clave de firma se filtra, todo el ecosistema queda comprometido. La reutilización de claves criptográficas no es la mejor práctica, recomendamos al menos rotarlas por cada línea de producto.”

Casos previos, como PKfail y la filtración de claves de Intel Boot Guard, han demostrado que la reutilización de claves de firma puede tener consecuencias a nivel de toda la industria.

Fuente: https://thehackernews.com/2025/09/two-new-supermicro-bmc-bugs-allow.html

English

English