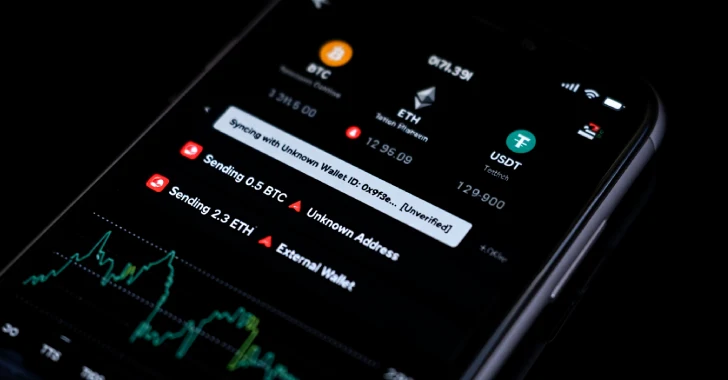

Investigadores en ciberseguridad han identificado una campaña activa que distribuye aplicaciones falsas de trading de criptomonedas con el fin de instalar JSCEAL, un malware compilado en JavaScript (JSC) diseñado para robar credenciales y datos de billeteras digitales.

Publicidad maliciosa en Facebook como vector de ataque

La campaña utiliza miles de anuncios en Facebook, difundidos mediante cuentas robadas o recientemente creadas, para redirigir a los usuarios a sitios falsos que los engañan para instalar estas aplicaciones fraudulentas.

Según Check Point, los atacantes dividen la funcionalidad del instalador en varios componentes, ocultando funciones críticas dentro de archivos JavaScript que se ejecutan desde los sitios web comprometidos. Esta estructura modular y en capas permite a los atacantes modificar sus tácticas y cargas útiles a lo largo del proceso de infección.

Técnicas de evasión avanzadas

Esta actividad maliciosa, en curso desde marzo de 2024, ha sido documentada anteriormente por Microsoft y WithSecure, esta última la rastrea bajo el nombre de WEEVILPROXY. El ataque emplea mecanismos novedosos de anti-análisis basados en scripts de identificación del entorno antes de entregar la carga útil final.

Los anuncios redirigen a los usuarios a páginas web falsas que imitan servicios legítimos como TradingView. Si la IP o el referer del usuario no son los deseados, el sistema redirige a una página señuelo inofensiva.

Arquitectura técnica del ataque

Las páginas maliciosas contienen archivos JavaScript que:

- Intentan comunicarse con un servidor local en el puerto

30303 - Controlan el proceso de instalación

- Envían solicitudes POST gestionadas por módulos DLL del instalador

El archivo .MSI descargado descomprime bibliotecas DLL que establecen listeners HTTP en localhost:30303. Todo el flujo de infección depende de que estos componentes trabajen en conjunto; si uno falla, el ataque se detiene.

Para evitar levantar sospechas, el instalador lanza una webview con msedge_proxy.exe que muestra el sitio web legítimo asociado a la app.

Posteriormente, el malware comienza a recopilar información del sistema, realizando un proceso de fingerprinting que se exfiltra a los atacantes mediante un backdoor de PowerShell. Si el sistema infectado se considera de valor, el flujo continúa hasta ejecutar JSCEAL usando Node.js.

JSCEAL: control total del sistema comprometido

JSCEAL es un malware altamente sofisticado que permite a los atacantes:

- Interceptar y modificar tráfico web mediante un proxy local

- Inyectar scripts maliciosos en sitios bancarios y de criptomonedas para robar credenciales en tiempo real

- Recopilar cookies del navegador, contraseñas autocompletadas, datos de sesiones de Telegram y pulsaciones de teclas

- Tomar capturas de pantalla y ejecutar ataques tipo adversario-en-el-medio (AitM)

- Manipular billeteras de criptomonedas

- Operar como un troyano de acceso remoto (RAT)

Check Point destaca que la combinación de código compilado, ofuscación avanzada y múltiples capas de funcionalidad hace que este malware sea especialmente difícil de detectar y analizar.

¿Qué deben tener en cuenta los usuarios y organizaciones?

- Las redes sociales están siendo explotadas como canales para distribuir malware.

- El uso de cargas útiles en JavaScript y estructuras modulares representa un nuevo reto para las soluciones de seguridad tradicionales.

- Se recomienda verificar cuidadosamente cualquier software antes de instalarlo, especialmente si proviene de anuncios o fuentes no solicitadas.

Conclusión:

La campaña que distribuye JSCEAL demuestra cómo los ciberdelincuentes combinan técnicas sociales y técnicas avanzadas para comprometer sistemas. Tanto usuarios como empresas deben mantenerse informados y contar con mecanismos de defensa sólidos para mitigar estos riesgos.

Fuente: https://thehackernews.com/2025/07/hackers-use-facebook-ads-to-spread.html

English

English