Amazing Blog Posts Element

Display your Blog posts in many different ways.

- Unlimited Styles and Options

- Select Custom Posts

- Slider / Row / Grid and Masonry Style

Default Style

Bounce Style

Push Style

Blog posts inside a dark section

Vertical Slide Style

Animated Blog posts in grid

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Feb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Feb

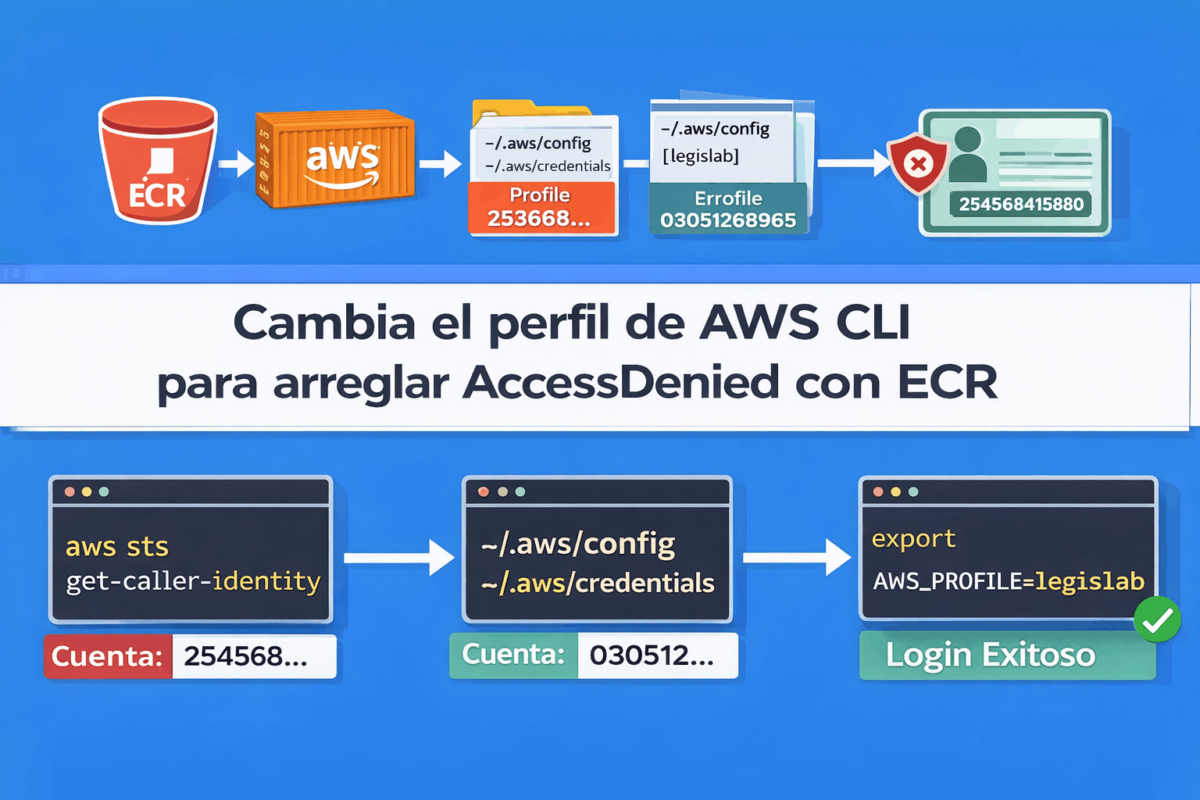

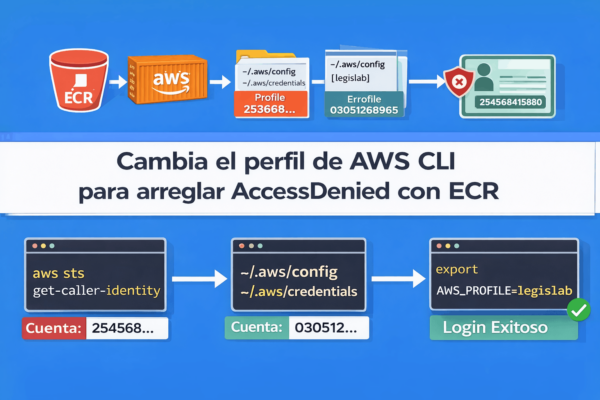

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR Si usas [...]

Feb

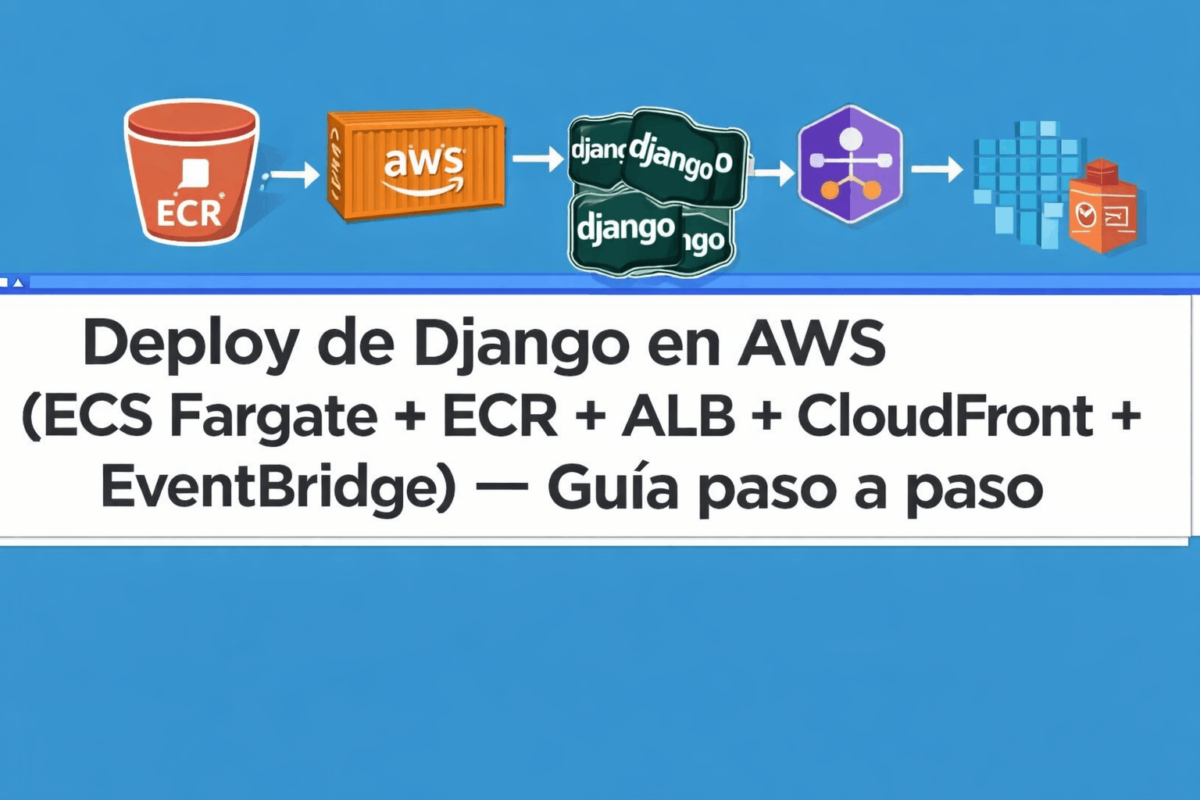

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Ene

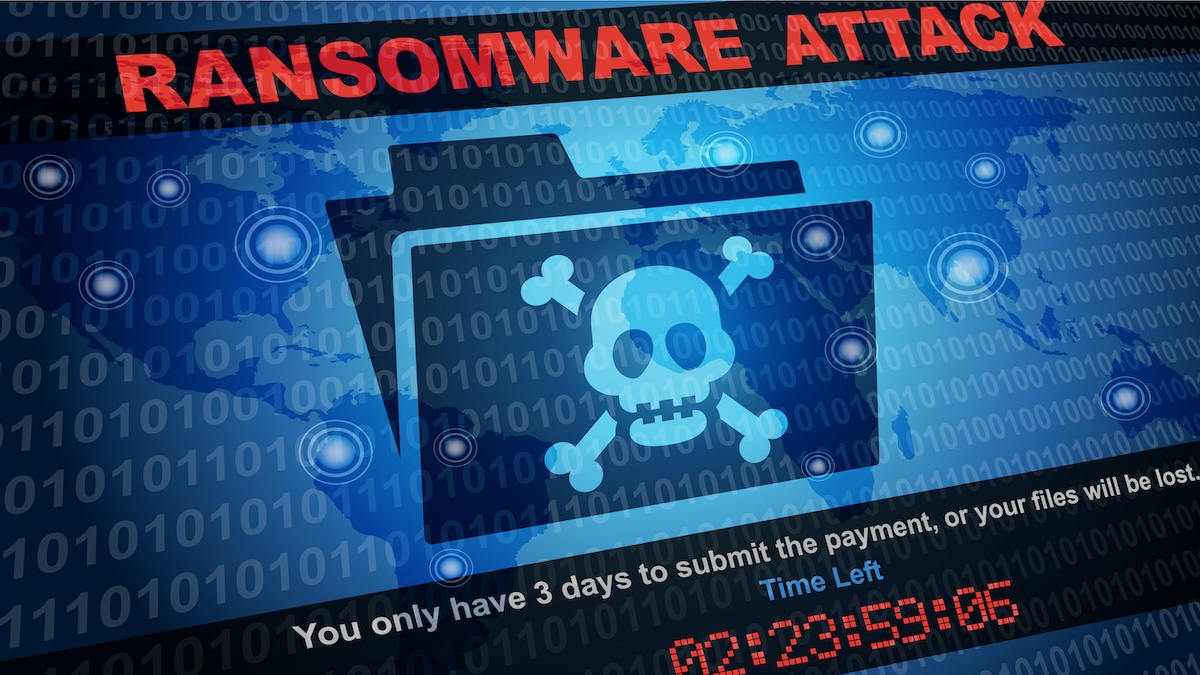

Akira Ransomware Continues Exploiting SonicWall Vulnerability Using Legitimate Tools

Ransomware Akira continúa explotando vulnerabilidad de SonicWall usando herramientas legítimas Investigadores de ciberseguridad advierten que [...]

Sep

Microsoft detiene campaña de phishing con código generado por IA dirigida a organizaciones de EE. UU.

Microsoft Threat Intelligence interceptó recientemente una campaña de phishing sofisticada que aparentemente utilizaba código generado [...]

Sep

Cómo la IA está Transformando los Ciberataques según Ami Luttwak, CTO de Wiz

Ami Luttwak, tecnólogo jefe de Wiz, compartió recientemente con TechCrunch su visión sobre cómo la [...]

Sep

First Malicious MCP Server Exposed in Rogue Postmark-MCP Package

Descubren el primer servidor MCP malicioso en paquete falso de Postmark-MCP Investigadores de ciberseguridad han [...]

Sep

Overlay Style

Overlay Grayscale

Select between many different Hover Styles

Read More button

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Read MoreFeb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Read MoreFeb

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR Si usas [...]

Read MoreFeb

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Read MoreEne

Akira Ransomware Continues Exploiting SonicWall Vulnerability Using Legitimate Tools

Ransomware Akira continúa explotando vulnerabilidad de SonicWall usando herramientas legítimas Investigadores de ciberseguridad advierten que [...]

Read MoreSep

Microsoft detiene campaña de phishing con código generado por IA dirigida a organizaciones de EE. UU.

Microsoft Threat Intelligence interceptó recientemente una campaña de phishing sofisticada que aparentemente utilizaba código generado [...]

Read MoreSep

Cómo la IA está Transformando los Ciberataques según Ami Luttwak, CTO de Wiz

Ami Luttwak, tecnólogo jefe de Wiz, compartió recientemente con TechCrunch su visión sobre cómo la [...]

Read MoreSep

First Malicious MCP Server Exposed in Rogue Postmark-MCP Package

Descubren el primer servidor MCP malicioso en paquete falso de Postmark-MCP Investigadores de ciberseguridad han [...]

Read MoreSep

Blog post in A Grid

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Read MoreFeb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Read MoreFeb

Blog post in A Masonery Grid

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos

Compartir un proyecto Laravel (Herd) con ngrok: link público en minutos Si estás corriendo tu [...]

Feb

Cómo saber cuántos GB pesa una carpeta en un bucket S3 de AWS

Cómo calcular el tamaño de una carpeta en S3 usando AWS CLI Calcular el tamaño [...]

Feb

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR Si usas [...]

Feb

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) — Guía paso a paso

Deploy de Django en AWS (ECS Fargate + ECR + ALB + CloudFront + EventBridge) [...]

Ene

Akira Ransomware Continues Exploiting SonicWall Vulnerability Using Legitimate Tools

Ransomware Akira continúa explotando vulnerabilidad de SonicWall usando herramientas legítimas Investigadores de ciberseguridad advierten que [...]

Sep

Microsoft detiene campaña de phishing con código generado por IA dirigida a organizaciones de EE. UU.

Microsoft Threat Intelligence interceptó recientemente una campaña de phishing sofisticada que aparentemente utilizaba código generado [...]

Sep

Cómo la IA está Transformando los Ciberataques según Ami Luttwak, CTO de Wiz

Ami Luttwak, tecnólogo jefe de Wiz, compartió recientemente con TechCrunch su visión sobre cómo la [...]

Sep

First Malicious MCP Server Exposed in Rogue Postmark-MCP Package

Descubren el primer servidor MCP malicioso en paquete falso de Postmark-MCP Investigadores de ciberseguridad han [...]

Sep

English

English