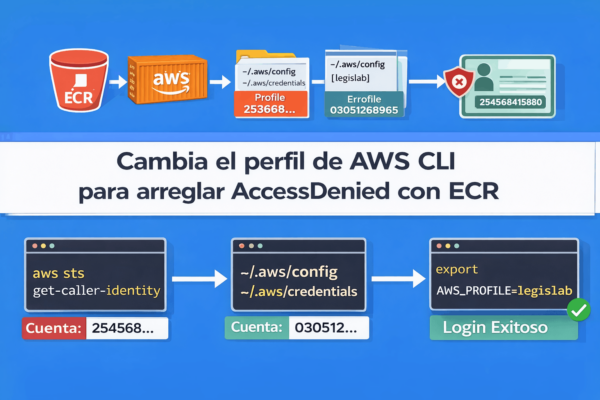

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR

Cómo cambiar de usuario/cuenta en AWS CLI (profiles) y arreglar “AccessDenied” en ECR Si usas [...]

Feb

Fortinet advierte sobre vulnerabilidad crítica en FortiSIEM (CVE-2025-25256) con explotación activa

13 de agosto de 2025 — Fortinet ha emitido una advertencia crítica sobre una grave [...]

Ago

Grupos Ciberdelincuentes ShinyHunters y Scattered Spider Unen Fuerzas en Ataques de Extorsión contra Empresas

12 de agosto de 2025 — Ravie Lakshmanan | Cibercrimen / Seguridad Financiera Una campaña [...]

Ago

Introducción a Video Vigilancia

Uso de Video Vigilancia: Inteligencias de Negocios al por menor (Retail) Puntos de Venta (POS) [...]

Oct

¿Qué es el Live Streaming Shopping?

Es común encontrar videos de demostraciones de productos creados por terceros, sin embargo, suena mucho [...]

Nov

Cómo tomo un pedazo de mi estado para imprimirlo en algún lado?

useSelector, sirve para obtener información del estado. const state = useSelector( state => state); La [...]

Sep

Cuál es la diferencia de una acción sincrona y asíncrona en react redux?

Resumiendo la respuesta lo más posible, es que una acción asíncrona tiene un call back [...]

Ago

English

English