Grupos de amenazas han sido detectados utilizando la técnica de ingeniería social conocida como ClickFix para instalar un backdoor versátil denominado CORNFLAKE.V3.

Según Google Mandiant, esta actividad —identificada como UNC5518— forma parte de un esquema de access-as-a-service, donde se emplean páginas falsas de verificación CAPTCHA para engañar a los usuarios y obtener acceso inicial a sus sistemas, el cual posteriormente es monetizado por otros grupos criminales.

Cómo funciona el ataque

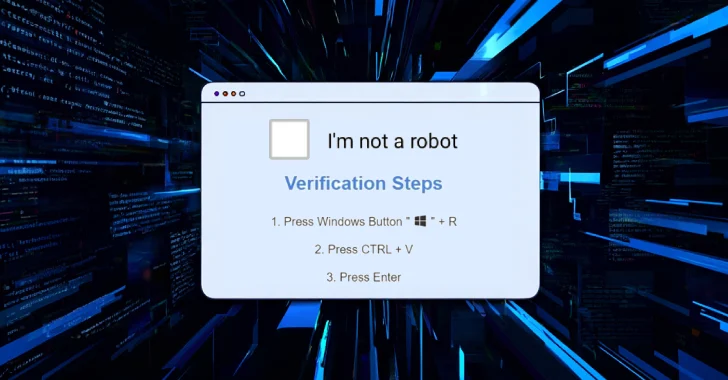

El vector de infección principal, llamado ClickFix, consiste en redirigir a los usuarios a sitios web comprometidos donde se les induce a copiar y ejecutar un script malicioso de PowerShell desde el cuadro de diálogo “Ejecutar” de Windows.

Una vez dentro, el acceso inicial proporcionado por UNC5518 es aprovechado por al menos dos grupos de hackers distintos:

- UNC5774, motivado por fines económicos, que utiliza CORNFLAKE para desplegar cargas útiles adicionales.

- UNC4108, cuya motivación es desconocida, pero emplea PowerShell para instalar herramientas como VOLTMARKER y NetSupport RAT.

El ataque suele comenzar cuando la víctima interactúa con resultados manipulados por técnicas de SEO malicioso o anuncios falsos, que la llevan a una página de verificación CAPTCHA fraudulenta. Al ejecutar el comando de PowerShell, se descarga un payload desde un servidor remoto que lanza el backdoor CORNFLAKE.V3.

Capacidades de CORNFLAKE.V3

Disponible en versiones JavaScript y PHP, este backdoor permite:

- Ejecutar cargas útiles a través de HTTP (archivos ejecutables, DLLs, scripts JS, batch o comandos PowerShell).

- Recolectar información básica del sistema y enviarla a un servidor externo.

- Usar túneles de Cloudflare para ocultar el tráfico y evadir detección.

A diferencia de la versión anterior (CORNFLAKE.V2, limitada a descargar payloads), CORNFLAKE.V3 añade persistencia en el host mediante claves de registro de Windows y soporta múltiples tipos de cargas maliciosas.

Entre los payloads identificados destacan:

- Una herramienta de reconocimiento de Active Directory.

- Un script de robo de credenciales mediante Kerberoasting.

- Un backdoor adicional llamado WINDYTWIST.SEA, con funciones de shell inversa, relé de tráfico TCP y ejecución remota de comandos.

Riesgos y recomendaciones

Según Mandiant, para mitigar este tipo de amenazas es recomendable:

- Deshabilitar el cuadro de diálogo “Ejecutar” de Windows en entornos donde sea posible.

- Realizar ejercicios de simulación periódicos para entrenar a los usuarios frente a tácticas de ingeniería social.

- Implementar sistemas de monitoreo y registro robustos para detectar la ejecución de payloads como los asociados a CORNFLAKE.V3.

Campañas con memorias USB infectadas

El reporte también detalla una campaña activa desde septiembre de 2024, donde los atacantes emplean memorias USB comprometidas para distribuir malware y desplegar cryptominers como XMRig, aprovechando su bajo costo y la facilidad para evadir controles de red.

La cadena de ataque inicia cuando la víctima abre un archivo .LNK en la USB, que desencadena la ejecución de scripts en Visual Basic y batch. Estos instalan componentes como:

- DIRTYBULK, un lanzador DLL en C++.

- CUTFAIL, dropper que instala malware adicional (ej. HIGHREPS y PUMPBENCH).

- HIGHREPS, que descarga archivos para asegurar la persistencia de PUMPBENCH.

- PUMPBENCH, backdoor en C++ con funciones de acceso remoto y descarga de XMRig.

- XMRig, software de minería de criptomonedas (Monero, Dero, Ravencoin).

PUMPBENCH además se propaga infectando nuevas memorias USB conectadas al sistema.

Fuente: https://thehackernews.com/2025/08/cybercriminals-deploy-cornflakev3.html

English

English