Los actores de amenazas detrás del malware Noodlophile están utilizando correos electrónicos de spear-phishing y mecanismos de entrega actualizados para desplegar este ladrón de información en ataques dirigidos a empresas en EE. UU., Europa, países bálticos y la región de Asia-Pacífico (APAC).

“La campaña Noodlophile, activa por más de un año, ahora emplea correos electrónicos avanzados de spear-phishing que se hacen pasar por notificaciones de infracción de derechos de autor. Estos mensajes están personalizados con datos obtenidos mediante reconocimiento, como identificadores específicos de páginas de Facebook e información sobre la propiedad de empresas”, explicó Shmuel Uzan, investigador de Morphisec, en un informe compartido con The Hacker News.

En mayo de 2025, la firma de ciberseguridad ya había detallado cómo los atacantes utilizaban herramientas falsas supuestamente impulsadas por inteligencia artificial (IA) como señuelos para propagar el malware, anunciadas en redes sociales como Facebook.

Uso de notificaciones de copyright como señuelo

El empleo de falsas notificaciones de infracción de derechos de autor no es nuevo. En noviembre de 2024, Check Point descubrió una campaña masiva de phishing que, bajo este mismo pretexto, buscaba distribuir el malware Rhadamanthys Stealer.

Sin embargo, la última versión de los ataques con Noodlophile muestra un cambio significativo, particularmente en el uso de vulnerabilidades de software legítimo, el ocultamiento de la etapa inicial a través de Telegram y la ejecución dinámica de cargas maliciosas.

Todo comienza con un correo de phishing diseñado para engañar a empleados y hacerlos descargar y ejecutar cargas útiles maliciosas, creando una sensación de urgencia al afirmar que existen violaciones de copyright en páginas específicas de Facebook. Estos mensajes provienen de cuentas de Gmail para evitar levantar sospechas.

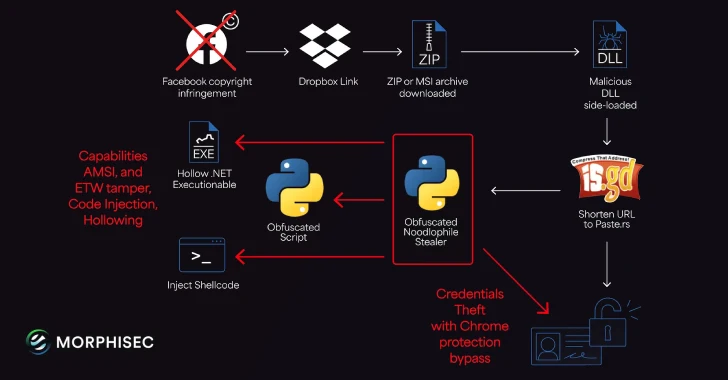

Dentro del correo se incluye un enlace de Dropbox que descarga un instalador ZIP o MSI. Este a su vez utiliza binarios legítimos vinculados a Haihaisoft PDF Reader para cargar de manera lateral una DLL maliciosa y lanzar el ladrón Noodlophile, pero antes ejecuta scripts por lotes para garantizar persistencia mediante el Registro de Windows.

Un aspecto notable de la cadena de ataque es el uso de descripciones de grupos de Telegram como mecanismo de “dead drop resolver”, lo que permite obtener la dirección real del servidor (paste[.]rs) que aloja la carga maliciosa, dificultando su detección y eliminación.

“Este enfoque aprovecha técnicas de campañas anteriores —como archivos codificados en Base64 y abuso de herramientas legítimas del sistema (LOLBin) como certutil.exe— pero añade capas adicionales de evasión mediante el uso de Telegram para comando y control, así como ejecución en memoria para evitar la detección basada en disco”, señaló Uzan.

Un ladrón en constante evolución

Noodlophile es un ladrón de información de amplio alcance, capaz de capturar datos de navegadores web y recolectar información del sistema. El análisis de su código fuente revela que sus desarrolladores trabajan continuamente en ampliar sus capacidades, incluyendo funciones como:

- Captura de pantallas.

- Keylogging (registro de teclas).

- Exfiltración de archivos.

- Monitoreo de procesos.

- Recolección de información de red.

- Cifrado de archivos.

- Extracción del historial de navegación.

“El amplio enfoque en la información de navegadores muestra que la campaña se dirige especialmente a empresas con una fuerte presencia en redes sociales, en particular en Facebook”, explicó Morphisec. “Las funciones aún no implementadas demuestran que los desarrolladores del stealer buscan ampliar sus capacidades, lo que podría convertirlo en una amenaza más versátil y peligrosa.”

Fuente: https://thehackernews.com/2025/08/noodlophile-malware-campaign-expands.html

English

English