Add Any Headline here

Add Any Headline here

Add Any Headline here

Featured Products

Featured Categories

Signup for Newsletter

Lorem ipsum dolor sit amet, consectetuer adipiscing elit, sed diam nonumm.

(insert contact form here)

Latest news

Vulnerabilidades en los chips Airoha ponen a los audífonos en riesgo de ataques de toma de control

Investigadores en seguridad han identificado múltiples vulnerabilidades críticas en los sistemas en chip (SoC) Bluetooth [...]

Jul

Hawaiian Airlines reporta un incidente de ciberseguridad que afecta sus sistemas informáticos

Hawaiian Airlines ha confirmado que fue víctima de un incidente de ciberseguridad que afectó parte [...]

Jun

Casi la mitad de los registros de usuarios son ahora fraudulentos, advierte Okta

La empresa especializada en gestión de identidades, Okta, ha emitido una seria advertencia sobre la [...]

Jun

Microsoft presenta opciones gratuitas y de pago para extender la seguridad de Windows 10 ante su fin de soporte en 2025

A medida que se acerca el fin del soporte técnico para Windows 10, programado para [...]

Jun

Campaña maliciosa utiliza un plugin falso de WordPress para robar tarjetas y credenciales

CybeInvestigadores en ciberseguridad han detectado una sofisticada campaña de malware que apunta a sitios WordPress [...]

Jun

Echo Chamber: el sofisticado método de jailbreak que manipula a los modelos de lenguaje con IA

Investigadores en ciberseguridad han alertado sobre una técnica nueva y peligrosamente efectiva para evadir las [...]

Jun

XDigo: Un malware que explota una vulnerabilidad en archivos LNK de Windows para atacar gobiernos en Europa del Este

Investigadores en ciberseguridad han identificado una nueva variante de malware escrito en Go, llamada XDigo, [...]

Jun

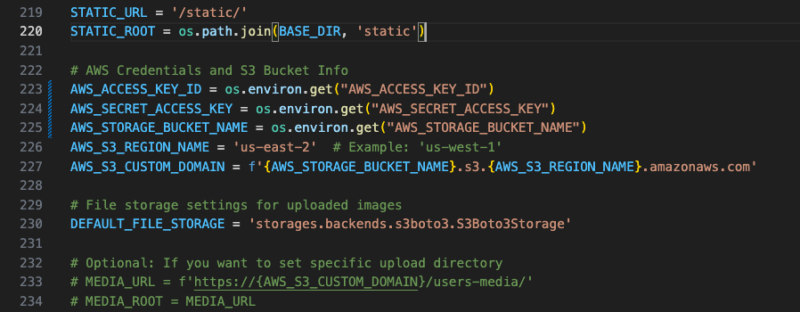

Cómo conectar Django de forma segura a AWS S3 — Dos enfoques recomendados

Cómo conectar Django de forma segura a AWS S3 — Dos enfoques recomendados Cuando despliegas [...]

Jun

English

English